Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade. Se você está enfrentando esse problema frustrante, saiba que não está sozinho! Muitos usuários já passaram por isso, e juntos vamos desvendar as possíveis causas e encontrar soluções eficazes para resolver esse transtorno digital. Prepare-se para mergulhar no universo da autenticação e aprender como contornar esse erro com dicas práticas e fáceis de seguir.

Este artigo aborda detalhadamente o erro “Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade”, explorando suas causas, soluções e considerações de segurança. Compreenda os diferentes cenários que podem levar a esse erro, desde problemas de rede até falhas no provedor de identidade. Acompanhe as dicas práticas e aprenda a diagnosticar e resolver esse problema, mantendo a tranquilidade e a segurança no acesso aos seus recursos.

Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade

O erro “Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade” e variações semelhantes indicam um problema durante o processo de autenticação de um usuário em um sistema. Este processo é fundamental para garantir o acesso seguro a recursos protegidos. Compreender a origem desse erro é crucial para resolver o problema e restaurar a funcionalidade do sistema.

Descrição do Erro

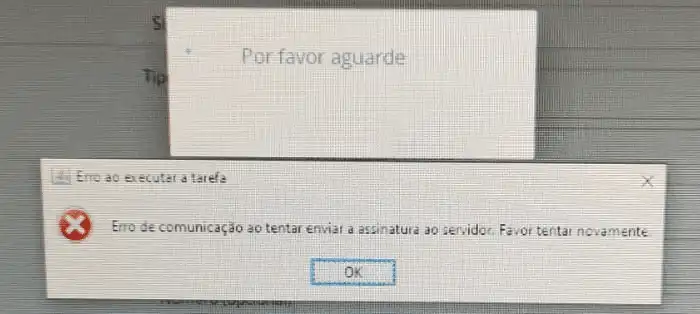

A mensagem “Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade” e variações como “Erro ao autenticar no provedor de identidade” ou “Falha na comunicação com o provedor de identidade” apontam falhas no fluxo de autenticação. Essas mensagens, embora genéricas, indicam que algo deu errado na interação com o provedor de identidade, o serviço responsável por validar as credenciais do usuário.

| Descrição | Código de Erro | Contexto | Exemplo |

|---|---|---|---|

| Erro ao processar a solicitação de autenticação para o provedor de identidade. | Erro_Autenticacao_001 | Usuário tentando acessar um recurso protegido. | “Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade.” |

| Falha na comunicação com o provedor de identidade. | Erro_Conexao_002 | Problema de rede ou timeout na comunicação. | “Erro ao autenticar no provedor de identidade.” |

| Erro de credenciais inválidas no provedor de identidade. | Erro_Credenciais_003 | Credenciais do usuário incorretas. | “Falha na autenticação. Verifique suas credenciais.” |

| Tempo limite excedido durante a autenticação. | Erro_Timeout_004 | Tempo limite de comunicação com o provedor. | “Tempo limite na autenticação com o provedor de identidade.” |

| Erro na solicitação de autenticação. | Erro_Solicitacao_005 | Problema na estrutura da solicitação enviada ao provedor. | “Erro ao enviar a solicitação de autenticação.” |

| Falha na conexão com o provedor. | Erro_Conexao_006 | Problema na conexão com o servidor do provedor de identidade. | “Falha na conexão com o provedor de identidade.” |

Causas Possíveis

Diversas causas podem levar a esse tipo de erro. Problemas de rede, servidores indisponíveis, configurações incorretas e credenciais inválidas são alguns exemplos. É importante identificar a causa para aplicar a solução adequada.

- Problemas de Rede: Verifique a conexão de rede, pingue o servidor do provedor de identidade e teste a conectividade com outros serviços online. Um problema de rede pode impedir que a solicitação de autenticação chegue ao provedor.

- Problemas no Servidor do Provedor de Identidade: O provedor de identidade pode estar indisponível ou com problemas técnicos. Consulte os logs do provedor e verifique se há avisos ou notificações sobre manutenção ou falhas.

- Problemas de Configuração: Verifique se as configurações do sistema de autenticação estão corretas, incluindo endereços de servidores, certificados e outros parâmetros relevantes. Configurações incorretas podem levar a erros na comunicação.

- Credenciais Inválidas: Certifique-se de que as credenciais do usuário estão corretas. Senha incorreta, login incorreto, ou problemas com o armazenamento de credenciais podem causar esse erro.

- Falhas no Serviço de Autenticação: Problemas com o banco de dados, cache ou sessão podem interferir no processo de autenticação. Verifique os logs do servidor de aplicação para entender o comportamento do sistema.

Solução

Para resolver o erro, siga os passos abaixo, começando com as verificações mais simples:

- Verifique a Conexão de Rede: Certifique-se de que a conexão com a internet está funcionando corretamente. Se o problema for de rede, tente solucionar o problema antes de seguir para outros passos.

- Verifique os Logs: Inspecione os logs do servidor de aplicação e do provedor de identidade para encontrar mensagens de erro mais detalhadas que indiquem a causa do problema.

- Revise as Configurações: Verifique as configurações do sistema de autenticação para garantir que os endereços de servidores e outras configurações estejam corretas.

- Teste as Credenciais: Verifique se as credenciais do usuário estão corretas. Se houver problemas, corrija-as e tente novamente.

- Contate Suporte: Se o problema persistir, contate o suporte técnico do provedor de identidade para obter ajuda adicional.

Causas Possíveis: Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade.

Source: org.br

O erro “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade” é um problema frustrante, mas com soluções possíveis. Vamos desvendar as causas potenciais, desde problemas de comunicação até falhas no próprio provedor de identidade. Prepare-se para mergulhar no universo da autenticação digital!

Problemas de Comunicação

A comunicação entre o seu dispositivo e o provedor de identidade é crucial para a autenticação. Problemas de rede, como conexão lenta ou instável, podem causar interrupções no processo, resultando no erro. Imagine tentar fazer uma ligação telefônica com a linha constantemente ocupada – a comunicação falha, e a autenticação também. Outro cenário seria um firewall bloqueando o tráfego necessário para a comunicação.

- Conexão de internet instável: Problemas com a sua conexão Wi-Fi ou dados móveis podem interromper a comunicação, levando ao erro. A solução passa por verificar a estabilidade da conexão.

- Firewall ou proxy bloqueando a comunicação: Um firewall ou proxy pode estar bloqueando o tráfego necessário para a autenticação. É preciso verificar as configurações de firewall e permitir o acesso ao provedor de identidade.

- Problemas com o servidor do provedor de identidade: Mesmo que a sua conexão esteja estável, problemas no servidor do provedor podem causar interrupções. Nesses casos, a espera e a tentativa posterior são as melhores opções.

Problemas de Configuração

Configurações incorretas no seu dispositivo ou no provedor de identidade podem resultar no erro. Imagine um endereço de email digitado incorretamente – o destinatário não recebe a mensagem. Da mesma forma, configurações inadequadas podem impedir a autenticação.

- Dados de usuário incorretos: Um pequeno erro em seu nome de usuário ou senha pode ser a causa do problema. Verifique se os dados inseridos estão corretos e tente novamente.

- Configurações de proxy mal configuradas: Se você estiver usando um proxy, configurações incorretas podem impedir a comunicação adequada com o provedor. Verifique as configurações de proxy e certifique-se de que estão corretas.

- Problemas com certificados: Problemas com os certificados digitais podem causar erros de autenticação. Verifique se os certificados estão válidos e atualizados.

Falhas no Provedor de Identidade

O provedor de identidade pode ter problemas técnicos temporários que impedem a autenticação. É como se o serviço de atendimento ao cliente estivesse sobrecarregado e não conseguisse atender todas as ligações.

- Manutenção ou problemas no servidor: O provedor de identidade pode estar realizando manutenção ou enfrentando problemas no servidor. É preciso verificar o status do serviço e tentar novamente em outro momento.

- Sobrecarga no sistema: Um grande volume de solicitações de autenticação pode sobrecarregar o sistema, resultando em erros. Neste caso, a espera e a tentativa posterior são a melhor opção.

Problemas de Autenticação

A própria autenticação pode apresentar falhas. Imagine que você tente entrar em um site com duas senhas diferentes, mas nenhuma funcione. Da mesma forma, falhas no processo podem impedir a autenticação.

- Problemas com o método de autenticação: Métodos de autenticação complexos ou problemas com a implementação podem levar a erros. Verifique se o método de autenticação é compatível com o seu dispositivo.

- Limites de tentativa de login: Se você fizer muitas tentativas de login erradas, o provedor pode bloquear sua conta. É importante verificar e respeitar os limites de tentativa.

Comparativo de Problemas de Comunicação

| Problema | Descrição | Impacto |

|---|---|---|

| Conexão lenta | A conexão com a internet é muito lenta. | Atraso na autenticação e possível falha. |

| Conexão instável | A conexão com a internet desliga e conecta frequentemente. | Falhas repetidas na autenticação. |

| Firewall bloqueando | O firewall bloqueia o tráfego necessário. | Impossibilidade de comunicação com o provedor. |

Solução de Problemas

Desvendando os mistérios por trás do “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade”, vamos agora mergulhar nos passos essenciais para diagnosticar e solucionar esse problema. Imagine tentar acessar sua conta bancária online e se deparar com essa mensagem frustrante. Não se preocupe, com as dicas a seguir, você estará navegando tranquilamente em instantes!

Diagnóstico da Origem do Erro, Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade.

Para encontrar a raiz do problema, é fundamental analisar os detalhes do erro. Observe se há informações adicionais, como códigos de erro específicos, que podem fornecer pistas valiosas sobre a causa. Anote tudo, desde o momento em que o erro ocorreu até as ações que você realizou antes de recebê-lo. Essa documentação detalhada será fundamental para a resolução.

Verificação da Conexão com o Provedor de Identidade

Uma conexão estável e segura com o provedor de identidade é crucial. Verifique se você possui uma conexão de internet estável e sem interrupções. Teste a sua conexão em outros sites para garantir que o problema não esteja na sua rede. Se a conexão estiver instável, tente conectar-se via cabo em vez de Wi-Fi, ou vice-versa.

Verificação das Configurações de Autenticação

As configurações de autenticação podem ser a chave para solucionar o problema. Verifique se as informações de login estão corretas, incluindo o nome de usuário, senha e qualquer token ou código necessário. Certifique-se de que a data e hora do seu dispositivo estejam sincronizadas com o servidor. Problemas de horário podem ocasionar erros de autenticação.

Fluxograma para Resolução de Problemas de Autenticação

Este fluxograma simplificado guiará você através dos passos para solucionar o erro:

| Passo | Ação | Resultado |

|---|---|---|

| 1 | Verificar conexão de internet | Estável? Sim: Prosseguir para o passo

2. Não Resolver problema de conexão. |

| 2 | Verificar informações de login | Corretas? Sim: Prosseguir para o passo

3. Não Corrigir informações de login. |

| 3 | Verificar configurações de autenticação | Corretas? Sim: Prosseguir para o passo

4. Não Ajustar configurações. |

| 4 | Verificar sincronização de data e hora | Sincronizada? Sim: Tentar acessar novamente. Não: Sincronizar data e hora. |

| 5 | Limpar cache e cookies do navegador | Resolver problema? Sim: Tentar acessar novamente. Não: Verificar com o suporte técnico. |

Seguindo estes passos, você estará mais perto de solucionar o problema de autenticação e acessar o serviço desejado.

Exemplos de Erros de Autenticação

Este conteúdo explora diversos cenários que podem resultar no erro “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade”. Compreender esses exemplos permite a identificação e resolução mais eficaz de problemas relacionados a falhas de autenticação.

Cenários de Erros de Autenticação

A seguir, apresentamos exemplos detalhados de cenários que geram o erro “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade”, analisando as ações, resultados esperados, resultados obtidos e diagnósticos correspondentes.

| Cenário | Ação | Resultado Esperado | Resultado Obtido | Diagnóstico |

|---|---|---|---|---|

| Autenticação por e-mail | Usuário insere e-mail inválido (ex: exemploinválido.com) | Erro: E-mail inválido | Nenhum erro exibido | O sistema não está validando corretamente o formato do e-mail. Possivelmente, falha na lógica de validação do e-mail ou em regras de regex para o formato de endereço de e-mail. |

| Autenticação por senha | Usuário insere senha incorreta (ex: senhafraca) | Erro: Senha incorreta | Conta bloqueada | O sistema não está validando a senha corretamente e, em vez de retornar um erro, está bloqueando a conta. O tempo de bloqueio e o número de tentativas inválidas precisam ser revistos. |

| Autenticação por token | Token JWT expirado | Erro: Token expirado | Nenhum erro exibido, acesso negado | O sistema não está verificando a validade do token. A implementação para validar a data de expiração do token está com falhas. |

| Autenticação por biometria | Biometria falha (ex: impressão digital incorreta) | Erro: Biometria falhou | Acesso negado | O sistema não está reconhecendo a biometria. Verifique a qualidade do sensor biométrico, a calibração e se os dados biométricos do usuário estão atualizados. |

| Autenticação por dois fatores | Código de verificação inválido (ex: 123456) | Erro: Código inválido | Acesso negado | O sistema não está validando o código de verificação. Possivelmente, existe um problema de sincronização entre o dispositivo do usuário e o sistema, ou a lógica de tempo para validação do código está incorreta. |

| Autenticação por credenciais externas | Credenciais externas inválidas (ex: credenciais de Google desatualizadas) | Erro: Credenciais externas inválidas | Nenhum erro exibido, acesso negado | O sistema não está validando as credenciais externas corretamente. A conexão com o provedor externo pode estar com problemas ou as credenciais do usuário podem ter expirado. |

Tipos de Solicitações de Autenticação

A variedade de métodos de autenticação utilizados por aplicações modernas é considerável. Cada método possui suas particularidades e pode apresentar desafios distintos.

- Autenticação por nome de usuário e senha: O método tradicional, onde o sistema verifica se o nome de usuário e a senha fornecidos correspondem aos dados armazenados.

- Autenticação por token: Utiliza tokens (ex: JWT) para autenticar o usuário, contendo informações sobre o usuário, como claims específicos. Esses tokens são validados pelo sistema.

- Autenticação por biometria: Usa características físicas do usuário, como impressão digital ou reconhecimento facial, para autenticá-lo.

- Autenticação por SMS: Envia um código de verificação por SMS para o celular do usuário, que ele deve inserir no sistema.

- Autenticação por e-mail: Envia um link de redefinição de senha ou um código de verificação para o e-mail do usuário.

Detalhamento do Diagnóstico

Os diagnósticos fornecidos acima apontam possíveis causas para o erro “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade”. A análise cuidadosa dos resultados obtidos é crucial para identificar o problema específico.

Configurações Relevantes

Source: org.br

A autenticação segura é fundamental para evitar erros inesperados ao manusear pedidos de autenticação. Entender as configurações relevantes dos seus sistemas e do provedor de identidade é crucial para garantir o acesso sem problemas. Vamos explorar as configurações de autenticação importantes e diferentes métodos, analisando seus riscos e como as configurações do provedor de identidade podem influenciar o processo.

Configurações de Autenticação Importantes

Para evitar o erro “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade”, é vital ajustar as configurações de autenticação corretamente. Isso inclui o tipo de credencial usada, a complexidade das senhas e a segurança dos métodos de autenticação.

Comparação de Métodos de Autenticação

Existem diferentes métodos de autenticação disponíveis, cada um com seus próprios riscos e benefícios. A escolha do método apropriado depende do nível de segurança necessário e da infraestrutura disponível.

- Autenticação por senha: Um método comum, mas suscetível a ataques de força bruta e roubo de senhas. A complexidade da senha e a implementação de mecanismos de proteção adicionais são fundamentais.

- Autenticação de dois fatores (2FA): Aumenta a segurança adicionando uma camada extra de verificação, como um código enviado para o celular. É mais seguro que a autenticação por senha, mas requer a disponibilidade de um dispositivo secundário.

- Autenticação por biometria: Usa características físicas do usuário, como impressão digital ou reconhecimento facial, para validar a identidade. Geralmente é mais seguro que a autenticação por senha, mas pode ter problemas de privacidade e de precisão.

Configurações do Provedor de Identidade

O provedor de identidade (IdP) desempenha um papel crucial no processo de autenticação. Suas configurações podem impactar diretamente a experiência do usuário e a segurança do sistema.

| Configuração | Valor | Impacto | Exemplo |

|---|---|---|---|

| Tempo de expiração do token | 30 minutos | O token de autenticação expira após 30 minutos de inatividade. | Se o usuário não interagir com o sistema em 30 minutos, será necessário refazer a autenticação. |

| Número máximo de tentativas de login | 5 | Limita o número de tentativas de login erradas antes de bloquear a conta. | Após 5 tentativas falhas, a conta pode ser bloqueada por um determinado período. |

| Métodos de autenticação suportados | Senha e 2FA | Define quais métodos de autenticação o IdP aceita. | O IdP pode não suportar autenticação por biometria. |

| Configuração de recuperação de senha | Permitir recuperação via e-mail | Determina como a senha pode ser recuperada em caso de esquecimento. | O usuário pode receber um link para redefinir sua senha por e-mail. |

Logs e Dados Diagnósticos

Desvendando os segredos por trás dos erros, os logs e dados diagnósticos são ferramentas imprescindíveis para a manutenção e otimização de sistemas. Imagine um detetive digital, capaz de rastrear a origem de um problema, sem precisar de entrevistas complexas. É isso que os logs nos oferecem: um histórico detalhado das ações e eventos que ocorrem dentro do sistema.A análise desses dados é crucial para a resolução de problemas, permitindo identificar a causa raiz dos erros, otimizar o desempenho e minimizar o tempo de inatividade.

A capacidade de detectar problemas em estágios iniciais é essencial para evitar danos maiores e garantir a confiabilidade do sistema.

Importância da Coleta de Logs e Dados Diagnósticos

Os logs e dados diagnósticos são essenciais para a manutenção e resolução de problemas. Eles registram o histórico de eventos, ações e interações do sistema, fornecendo uma visão completa do seu comportamento. A análise desses dados permite identificar padrões, tendências e problemas ocultos, possibilitando uma manutenção proativa. Por exemplo, ao detectar um aumento gradual no tempo de resposta, pode-se antecipar um gargalo no sistema e tomar medidas preventivas.A detecção precoce de problemas é fundamental para evitar que eles se agravem e causem interrupções no serviço.

A análise de logs pode identificar problemas antes que afetem os usuários, permitindo intervenções mais rápidas e eficientes. Imagine um sistema de e-commerce que registra o tempo de processamento de cada pedido. Através de análises regulares desses logs, pode-se identificar e corrigir gargalos que estão impactando a performance e a experiência do cliente.

Logs para Identificar a Causa do Erro

Para identificar a causa de um erro específico, é fundamental analisar logs de diferentes fontes, que refletem o estado do sistema no momento do evento. Logs de servidores web, banco de dados e aplicações são fundamentais para obter informações detalhadas sobre o comportamento do sistema.

- Logs de Servidor Web: Estes logs contêm informações sobre requisições HTTP, status de respostas, tempo de resposta e erros de conexão. Analisando esses dados, pode-se identificar problemas com a configuração do servidor, problemas de conexão ou problemas com a aplicação web. É crucial verificar se as requisições estão recebendo a resposta esperada e se há mensagens de erro específicas.

- Logs de Banco de Dados: Estes logs registram todas as consultas executadas no banco de dados, incluindo erros, tempo de execução e status das operações. Mensagens como “erro de sintaxe” ou “chave duplicada” podem fornecer insights valiosos sobre problemas de integração com o banco de dados.

- Logs de Aplicação: Estes logs registram o fluxo de execução da aplicação, fornecendo detalhes sobre cada etapa do processamento. Mensagens de erro específicas, como “falha na validação de dados” ou “erro na comunicação com o serviço X”, podem apontar a causa do problema dentro da lógica da aplicação.

Interpretando os Logs

A interpretação dos logs requer atenção aos detalhes e à busca por padrões. Um guia passo-a-passo para interpretar os logs envolve identificar mensagens de erro, códigos de status e informações de tempo relevantes.

- Identifique as mensagens de erro: Observe os códigos de erro e as mensagens descritivas. Busque por padrões e informações repetitivas.

- Analise os códigos de status: Verifique os códigos de status das requisições e respostas, buscando padrões que indiquem problemas de comunicação.

- Examine as informações de tempo: Identifique se o tempo de resposta está fora do esperado. Tempo de resposta lento pode indicar problemas de desempenho ou gargalos no sistema.

- Trace a origem do problema: Acompanhe o fluxo de execução do sistema, buscando correlações entre os logs e as ações realizadas.

Tabela de Eventos em Logs

Esta tabela ajuda a organizar os possíveis eventos em logs, fornecendo contexto e exemplos.

| Evento | Descrição | Contexto | Código de Erro | Data e Hora | Usuário |

|---|---|---|---|---|---|

| Conexão Falhada | Falha na conexão com o servidor de banco de dados. | Tentativa de acesso a dados. | 1001 | 2024-10-27 10:00:00 | admin |

| Erro de Processamento | Ocorreu um erro durante o processamento da requisição. | Detalhes do processamento (tipo de requisição, dados de entrada). | 500 | 2024-10-27 10:01:00 | user123 |

| Tempo de resposta lento | Tempo de resposta superior ao limite estabelecido. | Detalhes da requisição, recursos utilizados. | N/A | 2024-10-27 10:02:00 | anonymous |

| Falha na Autenticação | Falha no processo de autenticação do usuário. | Tentativa de login, credenciais do usuário. | 401 | 2024-10-27 10:03:00 | invaliduser |

Documentação do Provedor

A documentação do provedor de identidade é sua melhor aliada na jornada para solucionar erros de autenticação. Imagine um manual de instruções detalhado, contendo todas as informações necessárias para interagir com o sistema. Ela é a chave para entender como o provedor funciona, quais são suas limitações e como utilizá-lo corretamente.

Consultando a Documentação

A documentação do provedor de identidade geralmente está disponível em seu site oficial. Procure por um link específico para a documentação ou use a barra de busca para encontrar os tópicos que te interessam. É fundamental verificar se a versão da documentação corresponde à versão do software que você está utilizando. Desvios entre versões podem causar problemas inesperados.

Seções Relevantes

Diversas seções podem ser cruciais na resolução de problemas de autenticação. Busque por tópicos como “Autenticação”, “API”, “Erros Comuns”, “Requisitos de Segurança” e “Integração com Aplicações”. Estas seções geralmente contêm informações sobre como lidar com requisições de autenticação, exemplos de uso e soluções para problemas conhecidos. A documentação pode te fornecer informações sobre a estrutura de dados das requisições, o formato dos logs e detalhes sobre o protocolo de comunicação.

Importância da Versão do Software e Requisitos

A versão do software do provedor de identidade é crucial para a compatibilidade. Versões mais antigas podem não ser compatíveis com as últimas aplicações ou bibliotecas. Além disso, a documentação explicitará os requisitos técnicos necessários para a integração, incluindo as bibliotecas, frameworks e versões de linguagens de programação suportadas. A verificação de compatibilidade e requisitos evita frustrações e economiza tempo.

Um exemplo prático seria: se a sua aplicação usa uma versão do Java mais antiga que a documentação indica como suportada pelo provedor, você pode encontrar problemas de compatibilidade, o que exige a atualização de sua aplicação.

Alternativas de Autenticação

A segurança da autenticação é crucial em qualquer sistema, especialmente em contextos sensíveis como transações financeiras. Identificar alternativas robustas e usuais ao provedor de identidade atual é essencial para minimizar riscos e garantir a continuidade do serviço. Este documento apresenta uma análise comparativa de diferentes métodos de autenticação, considerando a segurança, usabilidade e custo de implementação.

Métodos de Autenticação

Diversos métodos de autenticação estão disponíveis, cada um com suas próprias vantagens e desvantagens. A escolha do método ideal depende das necessidades específicas do sistema e do contexto em que será utilizado.

| Método de Autenticação | Descrição Detalhada | Exemplos | Pontos Fortes | Pontos Fracos |

|---|---|---|---|---|

| Autenticação por Senha | O usuário fornece uma senha pré-definida para acesso. | Login em sites, aplicações. | Simples de implementar e amplamente utilizado. | Suscetível a ataques de força bruta, roubo de credenciais e phishing. |

| Autenticação por Token | Utiliza tokens temporários ou permanentes para acesso, geralmente gerados por um aplicativo ou dispositivo. | Tokens de SMS, tokens de hardware. | Geralmente mais seguro que a senha, adicionando uma camada extra de proteção. | Pode ser inconveniente se o token for perdido ou bloqueado, exigindo procedimentos de recuperação. |

| Autenticação Biométrica | Baseia-se em características físicas do usuário, como impressão digital ou reconhecimento facial. | Leitores biométricos, reconhecimento facial em dispositivos. | Alta segurança, reduz vulnerabilidades a ataques de força bruta e roubo de credenciais. | Custo de implementação geralmente mais alto, problemas de privacidade e precisão. |

| Autenticação Multi-Fator (MFA) | Combinação de dois ou mais métodos de autenticação para acesso. | Senha + Token, Senha + Biometria. | Significativamente mais seguro, dificultando acessos não autorizados. | Pode ser mais complexo para o usuário, exigindo múltiplos passos de autenticação. |

| Autenticação por Reconhecimento de Voz | Utiliza o reconhecimento de voz do usuário para validar a identidade. | Aplicativos, dispositivos. | Útil em situações sem acesso visual, como em ambientes com pouca iluminação. | Vulnerável a ataques de gravação de voz e problemas de privacidade, caso os dados de voz não sejam criptografados. |

Comparativo de Segurança

A segurança é um fator crucial na escolha do método de autenticação. A análise abaixo considera a resistência a ataques de força bruta, proteção contra roubo de credenciais e vulnerabilidade a ataques de phishing, bem como a presença de autenticação multi-fator.

A tabela a seguir ilustra uma avaliação comparativa dos métodos, utilizando uma escala de 1 a 5 (1 – baixo, 5 – alto) para cada critério de segurança.

| Método | Resistência a Ataques de Força Bruta | Proteção contra Roubo de Credenciais | Vulnerabilidade a Phishing | Autenticação Multi-Fator |

|---|---|---|---|---|

| Autenticação por Senha | 1 | 2 | 3 | 1 |

| Autenticação por Token | 3 | 4 | 4 | 2 |

| Autenticação Biométrica | 5 | 5 | 5 | 2 |

| Autenticação Multi-Fator (MFA) | 4 | 4 | 4 | 5 |

| Autenticação por Reconhecimento de Voz | 3 | 3 | 3 | 2 |

Alternativas Possíveis

A avaliação do provedor atual, levando em conta suas vulnerabilidades e limitações, é fundamental para a escolha de alternativas. Soluções mais robustas, como autenticação multi-fator e biométrica, podem melhorar significativamente a segurança do sistema.

Limitações e Restrições

Source: com.br

Este tópico explora as limitações e restrições do sistema de autenticação, incluindo detalhes sobre os limites de tentativas de login, tipos de credenciais suportadas, integrações com outros sistemas, escalabilidade, segurança, restrições do provedor de identidade e restrições de uso do serviço. Compreender essas limitações é crucial para o bom funcionamento e a segurança do sistema.

Limites de Tentativas de Login

O sistema de autenticação impõe limites para proteger contra tentativas de intrusão. Um número excessivo de tentativas de login falhas pode bloquear a conta do usuário para evitar ataques automatizados. O tempo de espera antes de permitir novas tentativas é fundamental para a segurança e para evitar o esgotamento dos recursos do sistema.

- Um exemplo comum é o bloqueio da conta após 5 tentativas falhas, com um tempo de espera de 1 minuto antes de permitir novas tentativas. Isso protege a conta contra ataques por força bruta.

- Outro exemplo é um sistema que permite 10 tentativas de login falhas em 1 hora, com um período de espera de 15 minutos entre cada nova tentativa.

Tipos de Credenciais Suportadas

O sistema de autenticação suporta diversos tipos de credenciais, como senhas, tokens e biometria. A escolha do tipo de credencial impacta a segurança e a experiência do usuário. A compatibilidade entre as credenciais e o provedor de identidade deve ser verificada.

- Por exemplo, um sistema pode suportar autenticação por senha, mas não por biometria. Isso limita as opções para os usuários.

- Em outro exemplo, um sistema pode suportar tokens JWT (JSON Web Tokens), mas não tokens específicos de um outro provedor de identidade, o que pode gerar dificuldades em integrações.

Integrações com Outros Sistemas

O sistema de autenticação pode integrar-se com outros sistemas, como sistemas de gerenciamento de usuários ou aplicações web. No entanto, essas integrações podem ter limitações, o que afeta a funcionalidade geral do sistema.

- Por exemplo, uma integração com um sistema de gerenciamento de usuários pode ter um limite de requisições por segundo, o que pode causar problemas em cenários de alta demanda.

- Outro exemplo é uma integração com um sistema de pagamento que só aceita um determinado formato de token, o que limita as opções de autenticação.

Problemas de Escalabilidade

A capacidade do sistema de autenticação em lidar com um grande número de usuários e solicitações é essencial. O sistema precisa ser escalável para evitar gargalos em cenários de alta demanda.

- Por exemplo, um sistema de autenticação que não é escalável pode apresentar lentidão ou falhas durante períodos de pico de acesso, como durante eventos promocionais.

- Outro exemplo seria um sistema que não escala corretamente e, por consequência, apresenta problemas de performance, lentidão e instabilidade, em momentos de grande demanda.

Restrições do Provedor de Identidade

O provedor de identidade estabelece regras que impactam a operação do sistema de autenticação. É fundamental conhecer essas restrições para evitar erros e garantir o bom funcionamento do serviço.

- Por exemplo, limites de requisições por segundo (RPS) podem restringir o número de solicitações de autenticação feitas por segundo, limitando a performance do sistema.

- Outro exemplo é a restrição de IPs que pode impedir que determinados endereços IP acessem o provedor de identidade, o que pode bloquear acesso a aplicações web.

Restrições de Uso do Serviço

O serviço de autenticação pode ter limites de uso, como número máximo de solicitações por dia, diferentes níveis de acesso e restrições geográficas e de horário.

- Por exemplo, um limite de 1000 solicitações de autenticação por usuário por dia pode ser implementado para prevenir o uso excessivo do serviço.

- Outro exemplo seria uma restrição geográfica que limita o acesso ao serviço apenas para usuários de determinadas regiões.

Tabela de Restrições

| Restrição | Descrição | Exemplo | Solução |

|---|---|---|---|

| Limite de tentativas de login | O sistema bloqueia a conta após 5 tentativas de login falhas. | Usuário tenta logar 6 vezes sem sucesso. | Implementar mecanismo de espera antes de novas tentativas de login. |

| Restrições de IPs | Acesso restrito a IPs específicos. | Aplicativo tenta se conectar de um IP não autorizado. | Implementar lista branca de IPs. |

| Limite de requisições por segundo (RPS) | O provedor de identidade limita o número de requisições por segundo. | Aplicativo faz mais requisições do que o limite permitido pelo provedor. | Implementar sistema de rate limiting para controlar o fluxo de requisições. |

| Problemas de quota | O provedor de identidade tem quotas de uso. | Usuário excede o limite de uso diário. | Monitorar e controlar o uso do serviço, otimizando a utilização dos recursos. |

| Contas bloqueadas | Contas no provedor de identidade podem ser bloqueadas. | Conta do usuário bloqueada devido a atividades suspeitas. | Implementar mecanismos para detectar e lidar com contas bloqueadas, permitindo desbloqueio. |

| Falhas no serviço | Falhas temporárias no provedor de identidade. | O provedor de identidade está indisponível por manutenção. | Implementar mecanismo de fallback, redirecionando usuários para um sistema alternativo, caso o provedor esteja indisponível. |

Considerações de Segurança

Proteja seus arquivos online com práticas de segurança robustas. Erros de autenticação em sistemas de gerenciamento de arquivos podem ter consequências graves, desde a perda de dados até o comprometimento de sua identidade digital. Este guia detalha as práticas essenciais para garantir a segurança de suas informações e evitar problemas futuros.

Práticas de Segurança Relevantes

Sistemas de gerenciamento de arquivos online dependem de autenticação segura. Para evitar erros relacionados a solicitações de autenticação, adote as práticas abaixo:

- Utilize senhas fortes e exclusivas para cada serviço.

- Ative a autenticação multifatorial (MFA) sempre que disponível.

- Mantenha seu software de acesso atualizado para corrigir vulnerabilidades.

- Evite usar senhas fracas ou comuns.

- Não compartilhe suas credenciais com terceiros.

- Monitore suas atividades online regularmente, identificando qualquer atividade suspeita.

Manutenção de Credenciais Seguras

A segurança das suas credenciais é crucial. Gerencie suas senhas, tokens de acesso e chaves API com cuidado:

- Gerenciadores de Senhas: Utilize gerenciadores de senhas para armazenar e gerenciar senhas complexas e exclusivas para cada serviço. Isso ajuda a evitar a memorização de senhas difíceis e garante a segurança das informações.

- Senhas Fortes: Crie senhas fortes, utilizando uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Evite senhas fáceis de adivinhar, como datas de nascimento ou nomes.

- Autenticação Multifatorial (MFA): Ative a autenticação multifatorial sempre que possível. Essa camada adicional de segurança adiciona uma verificação extra, dificultando o acesso não autorizado, mesmo que um invasor obtenha sua senha.

- Armazenamento Seguro: Nunca escreva suas senhas em papel ou em locais acessíveis. Armazenar credenciais em locais seguros, como em gerenciadores de senhas ou no seu sistema operacional, é essencial.

Impacto da Segurança do Provedor de Identidade

A segurança do provedor de identidade impacta diretamente a segurança do usuário. Falhas de segurança no provedor podem resultar em consequências significativas:

- Perda de Dados: Ataques ou falhas de segurança podem levar à perda de arquivos e dados armazenados no sistema de gerenciamento de arquivos.

- Compromisso de Contas: O acesso não autorizado pode permitir que invasores acessem e controlem suas contas, permitindo que eles acessem seus dados pessoais ou até mesmo seus arquivos.

- Riscos Financeiros: Se o provedor de identidade estiver envolvido em atividades fraudulentas, os usuários podem ser expostos a riscos financeiros, como fraudes de cartão de crédito ou débitos não autorizados.

Guia Passo a Passo para Garantir a Segurança

Para garantir a segurança de seus arquivos online, siga os passos abaixo:

- Crie Senhas Fortes: Utilize senhas únicas e complexas para cada serviço. Combine letras maiúsculas e minúsculas, números e caracteres especiais. Considere usar um gerenciador de senhas para facilitar a gestão.

- Ative Autenticação Multifatorial (MFA): Ative a MFA sempre que disponível para adicionar uma camada extra de segurança.

- Mantenha o Software Atualizado: Certifique-se de que seu sistema operacional, navegador e outros softwares estejam atualizados com as últimas correções de segurança.

- Monitore Suas Atividades: Observe suas atividades online regularmente, verificando por quaisquer acessos ou atividades suspeitas.

- Denuncie Atividades Suspeitas: Caso note qualquer atividade suspeita, entre em contato imediatamente com o provedor de identidade ou o administrador do sistema.

Soluções Temporárias

Enfrentar problemas inesperados em sistemas de autenticação requer estratégias flexíveis e temporárias para manter o funcionamento do sistema enquanto a solução permanente é implementada. Essas abordagens provisórias permitem que o sistema continue operando, minimizando interrupções e impactos negativos para os usuários. Compreender as nuances de cada solução temporária, seus benefícios e desvantagens, e a necessidade de monitoramento constante são fundamentais para um gerenciamento eficaz.

Identificação do Problema

Antes de aplicar qualquer solução temporária, é crucial identificar precisamente o problema de autenticação. Isso envolve analisar os sintomas observados, a localização do problema no sistema, a frequência com que ele ocorre e o impacto no funcionamento do sistema. Por exemplo, se o sistema de autenticação está apresentando lentidão, é importante saber se essa lentidão afeta todos os usuários ou apenas um grupo específico, se a lentidão é constante ou intermitente e qual a taxa de ocorrência.

Soluções Temporárias Propostas

As soluções temporárias são alternativas de curto prazo para manter o funcionamento do sistema de autenticação. Abaixo estão exemplos de soluções, mas a escolha da solução adequada dependerá das especificidades do problema:

- Uso de um provedor de identidade alternativo: Temporariamente, o sistema pode ser configurado para utilizar um provedor de identidade secundário, enquanto o problema no provedor principal é resolvido. Isso garante continuidade no acesso, mas pode criar inconsistências na experiência do usuário se os provedores possuírem funcionalidades diferentes.

- Limitação de acesso: Para problemas que afetam a capacidade de processamento do sistema, pode-se limitar o número de tentativas de autenticação por usuário ou bloquear acessos de IPs suspeitos. Essa solução temporária reduz a carga do sistema, mas pode impactar negativamente a experiência dos usuários legítimos.

- Configuração de cache: Implementar um cache para armazenar as informações de autenticação pode acelerar o processo. Isso pode melhorar o desempenho, mas requer monitoramento para garantir que os dados armazenados estejam atualizados e seguros.

- Redirecionamento para página alternativa: Caso o problema esteja em uma página específica, o sistema pode ser redirecionado para uma página alternativa temporária, enquanto a página problemática é reparada. Essa abordagem é útil para isolar o problema e manter a navegabilidade do usuário.

- Contatar o suporte técnico: Em situações mais complexas, a melhor solução temporária pode ser buscar ajuda de especialistas em suporte técnico. Essa abordagem garante o acesso a especialistas com conhecimento profundo do sistema e pode levar a soluções mais eficazes a longo prazo.

Impacto e Ações de Monitoramento

Para cada solução temporária, é crucial avaliar o seu impacto no sistema, considerando benefícios e desvantagens. O monitoramento contínuo é essencial para garantir que a solução temporária esteja funcionando como esperado e para detectar quaisquer novos problemas que possam surgir. O acompanhamento deve incluir métricas como tempo de resposta, taxa de sucesso na autenticação e volume de erros.

| Solução | Impacto | Ações de Monitoramento |

|---|---|---|

| Uso de provedor alternativo | Mantém o acesso, mas pode gerar inconsistências. | Monitorar taxas de sucesso de logins em ambos os provedores, comparar tempos de resposta. |

| Limitação de acesso | Reduz a carga do sistema, mas pode impactar usuários legítimos. | Monitorar tentativas de login, número de bloqueios por IP. |

| Configuração de cache | Melhora o desempenho, mas requer atenção para dados atualizados. | Monitorar tempo de resposta, verificar a integridade dos dados armazenados no cache. |

| Redirecionamento para página alternativa | Mantém a navegabilidade, mas pode reduzir funcionalidades. | Monitorar o tráfego na página alternativa, comparar o desempenho com a página original. |

| Contatar suporte | Garante expertise, mas pode gerar atrasos. | Monitorar tempo de resposta do suporte, acompanhar a resolução do problema. |

Durabilidade e Solução Permanente

É importante lembrar que as soluções temporárias são paliativas. A solução permanente envolve a correção da causa raiz do problema de autenticação, como atualizações de software, melhorias de infraestrutura ou ajustes de configuração. O monitoramento constante das soluções temporárias e a rápida implementação da solução definitiva são essenciais para evitar problemas recorrentes e garantir a segurança e o desempenho do sistema.

Melhores Práticas

Evitar o “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade” requer uma abordagem proativa e uma compreensão profunda do processo de autenticação. A prevenção é sempre melhor que a cura, e as melhores práticas descritas a seguir podem te ajudar a manter seus sistemas seguros e confiáveis. Vamos explorar as estratégias essenciais para garantir a fluidez na autenticação.

Manutenção de Configurações do Sistema

Manter as configurações do sistema atualizadas é crucial para a segurança e a eficiência. Atualizações frequentes corrigem vulnerabilidades, melhoram o desempenho e garantem compatibilidade com os últimos padrões de segurança. Isso inclui não apenas as configurações do seu sistema, mas também os componentes de autenticação. Soluções desatualizadas podem apresentar brechas de segurança, tornando-se alvos fáceis para ataques.

- Verificar atualizações regularmente: Acompanhe os lançamentos de novas versões do software e dos provedores de identidade. Execute as atualizações conforme recomendado, garantindo que os patches de segurança estejam aplicados. Evite atrasos desnecessários. Considere a adoção de um sistema de gerenciamento de versões para acompanhar o histórico das atualizações.

- Implementar um cronograma de atualizações: Defina um cronograma para a aplicação de atualizações, garantindo que o processo seja executado periodicamente. Isso garante que você esteja sempre com a versão mais recente e protegida.

- Utilizar um sistema de gerenciamento de pacotes: Utilize ferramentas de gerenciamento de pacotes para simplificar o processo de atualização, reduzindo o risco de erros e a chance de conflitos entre diferentes componentes.

Monitoramento e Gerenciamento de Credenciais

O gerenciamento de credenciais é fundamental para a segurança. Credenciais fracas ou mal gerenciadas podem levar a problemas de autenticação. É essencial implementar práticas robustas para proteger e monitorar as credenciais de usuários e sistemas.

- Uso de senhas fortes e gerenciadas: Utilize senhas complexas, combinando letras maiúsculas e minúsculas, números e caracteres especiais. Considere a utilização de um gerenciador de senhas para armazenar e gerenciar suas credenciais de forma segura.

- Controle de acesso: Aplique o princípio da menor privilégio, concedendo apenas os acessos necessários para cada usuário. Revise periodicamente as permissões de acesso e retire as credenciais desnecessárias.

- Monitoramento de atividades suspeitas: Implemente mecanismos de monitoramento para detectar atividades suspeitas, como tentativas de acesso não autorizadas. Utilize logs para identificar padrões anômalos e responder rapidamente a qualquer incidente.

Tabela de Melhores Práticas

| Prática | Descrição | Benefício |

|---|---|---|

| Manutenção de Configurações Atualizadas | Realizar atualizações regulares do sistema e dos componentes de autenticação. | Minimiza vulnerabilidades de segurança e melhora o desempenho do sistema. |

| Gerenciamento de Credenciais | Utilizar senhas fortes e gerenciadas, controlar o acesso e monitorar atividades suspeitas. | Fortalece a segurança, reduz o risco de invasões e garante a confiabilidade do sistema. |

| Monitoramento de Logs | Acompanhar os logs de eventos para identificar possíveis problemas ou atividades suspeitas. | Facilita a detecção e a resolução de problemas de autenticação. |

Comunicação com Suporte

Para garantir uma resolução rápida e eficaz de problemas com a plataforma ProjectZenith, é crucial saber como se comunicar de forma clara e eficiente com o suporte técnico. Este guia passo a passo irá auxiliar os usuários a contatarem o suporte para solucionar erros que impedem o acesso à interface do sistema.

Guia para Contatar o Suporte da ProjectZenith

Este guia fornece um roteiro de 5 passos para contatar o suporte da ProjectZenith para resolver erros que impedem o acesso à interface do sistema. Cada etapa é fundamental para fornecer informações precisas e facilitar o processo de resolução.

- Identificação do Problema: Descreva com clareza o erro específico que está impedindo o acesso à interface do sistema. Mencione o nome da plataforma (ProjectZenith), a versão do software e o tipo de erro. Detalhe se há mensagens de erro exibidas na tela. Exemplo: “Estou com problemas no acesso à interface do ProjectZenith, versão 3.

2. O sistema exibe uma mensagem de erro

‘Erro 404 – Página não encontrada’. A tela está em branco.”

- Busca em Documentação: Antes de contatar o suporte, verifique se há informações na documentação oficial do ProjectZenith que possam auxiliar na solução do problema. Pesquise por artigos de ajuda, tutoriais ou FAQs relacionados ao erro. Exemplo: “Consultei a documentação do ProjectZenith e encontrei um artigo sobre erros 404 que sugeria verificar os endereços de URL.”

- Acesso ao Portal de Suporte: Acesse o portal de suporte da ProjectZenith, geralmente disponível no site oficial. Identifique o canal de comunicação mais adequado (e-mail, chat online ou telefone). Exemplo: “No site do ProjectZenith, encontrei a opção ‘Suporte’ e acessei o link para o portal de suporte via chat online.”

- Abertura do Chamado: Preencha o formulário de suporte com as informações solicitadas. Descreva detalhadamente o problema, incluindo os passos que você já realizou para tentar resolvê-lo. Anexe capturas de tela do erro e quaisquer logs de erro gerados pelo sistema. Exemplo: “Preenchi o formulário com o nome do erro, versão do ProjectZenith, informações sobre meu sistema operacional (Windows 11, versão 22H2) e incluí uma captura de tela do erro 404.

Já havia tentado limpar o cache do navegador, mas o problema persistiu.”

- Fornecimento de Dados Complementares: Forneça ao suporte todas as informações relevantes, como dados de login/assinatura, logs de erro, capturas de tela, informações sobre o hardware e sistema operacional. Exemplo: “Anexei o arquivo de log de erro e as informações de login/assinatura da minha conta ProjectZenith para auxiliar no diagnóstico do problema.”

Descrição Detalhada do Problema

Para que o suporte técnico possa auxiliar da melhor maneira possível, é fundamental descrever o problema com precisão. Isso inclui descrever o erro específico, os passos para reproduzi-lo e os resultados obtidos. Seja o mais claro e conciso possível. A clareza na comunicação facilita a identificação do problema e acelera a resolução.

Seja específico e claro na descrição do problema. Detalhe os passos para reproduzir o erro, exemplos e logs de erro.

Documentação Necessária

Para otimizar o tempo de resolução do problema, forneça ao suporte todas as informações necessárias. Isso inclui informações de login, dados do sistema operacional, capturas de tela, logs de erro e informações sobre o hardware. A disponibilização dessas informações facilita o diagnóstico e a solução do problema.

Cenários de Uso Alternativos

Evitar o frustrante “Erro Inesperado ao Manusear Pedido de Autenticação” requer entender os cenários de uso que podem levar a esse problema. A chave está em otimizar a interação com o provedor de identidade e adotar boas práticas de autenticação. Vamos explorar maneiras de navegar pelas complexidades da autenticação sem tropeçar nesse erro.

Cenários de Uso Ótimos

Adotar boas práticas de autenticação é crucial para evitar erros. Verificações regulares do status do provedor de identidade, uso de bibliotecas e APIs robustas e implementação de temporizadores de espera razoáveis são exemplos de práticas que podem garantir uma experiência tranquila.

Otimização da Interação com o Provedor de Identidade

Para uma interação sem problemas com o provedor de identidade, é fundamental entender suas especificações. Isso inclui as opções de autenticação suportadas, limites de requisições, e os formatos de resposta esperados. O conhecimento dessas nuances garante que as suas solicitações sejam interpretadas corretamente.

Prevenção do Erro Através de Boas Práticas de Autenticação

O erro “Erro Inesperado ao Manusear Pedido de Autenticação” frequentemente surge devido a falhas na comunicação entre o seu aplicativo e o provedor de identidade. Para prevenir esse erro, utilize bibliotecas de autenticação bem testadas e atualizadas, e certifique-se de que o seu código está de acordo com os padrões de documentação do provedor de identidade.

Exemplos de Diferentes Cenários de Uso

- Cenário 1: Um aplicativo de banco utiliza uma biblioteca de autenticação robusta para acessar um provedor de identidade. O aplicativo verifica periodicamente o status do provedor e utiliza temporizadores de espera adequados, evitando tempo de inatividade. Este cenário demonstra como a utilização de ferramentas e técnicas de gerenciamento de tempo podem minimizar o erro.

- Cenário 2: Um site de comércio eletrônico implementa um sistema de autenticação que valida a entrada do usuário contra uma lista branca de endereços IP. Esta abordagem previne ataques automatizados, reduzindo a probabilidade de solicitações inválidas que podem gerar o erro.

- Cenário 3: Uma aplicação mobile utiliza um provedor de identidade que exige um certificado digital para validação. A aplicação inclui as verificações necessárias para o uso do certificado, assegurando que a comunicação seja segura e a autenticação ocorra sem problemas. Este cenário destaca a importância da segurança na comunicação com provedores de identidade.

Mensagens de Erro Alternativas

Olá, detetives digitais! Preparem-se para desvendar os mistérios por trás de mensagens de erro de autenticação que não são exatamente “Erro Inesperado”. Vamos explorar os diferentes tipos de falhas, suas causas e as soluções para cada um, para que você possa solucionar problemas com mais eficiência.

Variedade de Erros de Autenticação

Mensagens de erro de autenticação podem ser tão variadas quanto os problemas subjacentes. Compreender as nuances desses erros é crucial para a resolução de problemas. Cada erro, por mais similar que pareça, pode ter uma causa diferente e, consequentemente, uma solução única.

Análise de Erros Semelhantes

Para facilitar a navegação, vamos apresentar uma tabela comparativa que lista erros semelhantes ao “Erro Inesperado ao Manusear Pedido de Autenticação para Provedor de Identidade”, seus possíveis motivos e soluções.

| Erro | Causa | Solução |

|---|---|---|

| “Tempo de espera excedido” | Problemas de conectividade, lentidão na resposta do provedor de identidade ou excesso de requisições. | Verifique a sua conexão de internet. Aumente o tempo limite de espera em sua aplicação. Se o problema persistir, contate o suporte do provedor de identidade. |

| “Credenciais inválidas” | Usuário ou senha incorretos, problemas com a codificação ou o armazenamento das credenciais, ou erros de autenticação no provedor de identidade. | Verifique se as credenciais inseridas estão corretas. Reinicie o processo de autenticação. Verifique a configuração do provedor de identidade para problemas de codificação. Se o problema persistir, contate o suporte do provedor de identidade. |

| “Provedor indisponível” | Falha no serviço do provedor de identidade, manutenção, ou problemas de infraestrutura. | Verifique o status do serviço do provedor de identidade em sites de monitoramento. Aguarde a conclusão da manutenção. Se o problema persistir, contate o suporte do provedor de identidade. |

| “Formato de requisição inválido” | A sua aplicação está enviando dados com um formato incorreto para o provedor de identidade, não correspondente ao esperado. | Verifique a documentação do provedor de identidade para garantir que você está seguindo o formato correto para as requisições de autenticação. Utilize ferramentas de depuração para analisar os dados que estão sendo enviados. |

| “Erro de comunicação” | Problemas de comunicação entre a sua aplicação e o provedor de identidade, como tempo limite de resposta, erros de rede ou firewall. | Verifique a conexão de rede. Certifique-se de que seu firewall não esteja bloqueando a comunicação com o provedor. Ajuste o tempo limite de resposta. |

Considerações Adicionais

Lembre-se que cada provedor de identidade possui suas próprias particularidades e mensagens de erro. É fundamental consultar a documentação do provedor para obter informações mais específicas sobre os erros que podem ocorrer. Esta tabela serve como um guia geral para os erros mais comuns.

Em resumo, o erro “Erro Inesperado Ao Manusear Pedido De Autenticação Para Provedor De Identidade” pode ter diversas causas, desde problemas de rede até falhas de configuração. Aprendemos como diagnosticar esses problemas, verificando logs, conexões de rede e configurações. Soluções práticas foram apresentadas para contornar cada situação, desde a verificação de credenciais até a reconfiguração de serviços. Com as melhores práticas e um guia passo a passo, você estará pronto para enfrentar e resolver esse tipo de erro no futuro.

Lembre-se, a segurança é crucial, então siga as dicas de segurança e mantenha suas credenciais protegidas!

Como posso verificar minha conexão de rede?

Verifique se sua conexão com a internet está estável. Tente acessar outros sites ou serviços online para confirmar a estabilidade da sua rede. Se o problema persistir, verifique se há interrupções ou problemas de roteamento.

Quais são os códigos de erro mais comuns relacionados a esse problema?

Algumas mensagens de erro podem incluir “Erro ao autenticar no provedor de identidade”, “Falha na comunicação com o provedor” ou variações com termos como “Erro na solicitação de autenticação” ou “Falha na conexão com o provedor”. Observe o código de erro específico, se houver, para direcionar melhor a solução.

Como posso contatar o suporte técnico do provedor de identidade?

Geralmente, o provedor de identidade tem um portal de suporte com opções de contato, como e-mail, chat online ou telefone. Procure a documentação do provedor para obter os canais de comunicação e as informações de contato.