Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade. Imagine tentar fazer login em seu site favorito, mas algo inesperado acontece. O sistema simplesmente para e exibe essa mensagem críptica. Este artigo vai desvendar os mistérios por trás desse erro comum, explorando as possíveis causas, desde problemas de comunicação até configurações incorretas no provedor de identidade.

Vamos descobrir como identificar e resolver esse inconveniente, garantindo que seus usuários tenham uma experiência de login suave e sem interrupções!

O erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade” pode surgir por diversos motivos, exigindo uma investigação minuciosa para encontrar a solução mais eficaz. O problema pode estar no cliente, no servidor ou no próprio provedor de identidade. Neste artigo, vamos mergulhar nos detalhes, oferecendo uma análise completa e exemplos práticos para facilitar a resolução do problema.

Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade

O erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade” é um problema comum em aplicações web que utilizam serviços de autenticação externos, como Google, Facebook ou Okta. Este erro indica que algo inesperado ocorreu durante o processo de comunicação entre o seu aplicativo (cliente), o servidor e o provedor de identidade, impedindo a autenticação do usuário.

Entender as causas e os possíveis cenários deste erro é fundamental para a resolução eficaz de problemas e garantir uma experiência de usuário suave.

Descrição Detalhada do Erro, Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade

O termo “erro inesperado” neste contexto significa que o sistema não recebeu uma resposta esperada ou compreensível do provedor de identidade durante o processo de autenticação. Isso pode ser devido a uma série de falhas de comunicação, como problemas de rede, tempo limite, problemas com o protocolo de comunicação, ou até mesmo erros internos no próprio provedor de identidade.

Possíveis Tipos de Falhas

Várias causas podem levar a este erro. Problemas de comunicação, como conexões perdidas ou interrupções de rede, são causas comuns. Também é possível que o tempo limite para a resposta do provedor de identidade tenha sido excedido. Problemas com o protocolo de comunicação, como mensagens mal formatadas ou incompatíveis, podem causar esse erro. Finalmente, erros internos no provedor de identidade, como problemas de servidor, falhas de banco de dados ou problemas com o próprio serviço de autenticação, podem resultar em uma resposta inesperada.

Mensagens de Erro Associadas

As mensagens de erro podem variar dependendo do sistema e do provedor de identidade. Mensagens genéricas podem indicar uma falha na comunicação sem especificar a causa. Já mensagens mais específicas podem apontar para problemas com credenciais inválidas, tempo limite excedido, ou até mesmo um erro de protocolo.

| Tipo de Mensagem de Erro | Descrição | Exemplo |

|---|---|---|

| Erro Genérico | Indica uma falha na comunicação sem especificar a causa. | `Erro na autenticação. Por favor, tente novamente.` |

| Tempo Limite Excedido | Indica que a tentativa de autenticação não foi concluída dentro do tempo limite. | `Tempo limite excedido ao se comunicar com o provedor de identidade.` |

| Erro de Protocolo | Indica uma falha na estrutura ou formato da mensagem trocada. | `Formato de requisição inválido para autenticação.` |

| Erro do Provedor de Identidade | Mensagens específicas do provedor, como “Credenciais inválidas” ou “Usuário não encontrado”. | `Credenciais inválidas. Verifique suas credenciais e tente novamente.` |

Partes Envolvidas e Responsabilidades

O processo de autenticação envolve três partes principais: o cliente (aplicativo web), o servidor (servidor da aplicação) e o provedor de identidade (como Google, Okta). O cliente inicia o processo, enviando a requisição de autenticação ao servidor. O servidor, então, encaminha a requisição ao provedor de identidade. O provedor de identidade processa a requisição e retorna uma resposta ao servidor, que por sua vez, processa a resposta e informa o cliente se a autenticação foi bem-sucedida ou não.

Cada parte tem responsabilidades cruciais para evitar esse tipo de erro.

Cenário Típico

Imagine um usuário acessando um site e tentando fazer login usando autenticação via Google. O aplicativo web (cliente) envia uma requisição de autenticação ao servidor. O servidor, então, encaminha essa requisição ao Google (provedor de identidade). O Google, por algum motivo, retorna um erro 500 (erro interno do servidor) inesperadamente. O servidor recebe esse erro inesperado e retorna ao cliente, gerando o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”.

Exemplo de Código (Java)

O exemplo a seguir demonstra um fluxo simplificado em Java, mostrando como o erro pode ocorrer. Note que este é um pseudo-código e pode precisar de adaptações para o seu caso específico.

//Exemplo em Java (pseudo-código)

// ... (código de requisição ao provedor de identidade)

// ... (código de espera pela resposta)

try

// ... (código para processar a resposta)

catch (AuthenticationException e)

if (e.getMessage().contains("Erro Inesperado"))

// ... (manipulação do erro específico)

System.err.println("Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade: " + e.getMessage());

else

// ... (manipulação de outros erros)

Análise de Erros de Autenticação

A segurança do sistema é fundamental para a confiabilidade e a proteção dos dados. Erros de autenticação podem comprometer severamente a operação e a integridade de um sistema, resultando em perdas de produtividade, acesso não autorizado e, em casos graves, vazamento de informações sensíveis. Este documento apresenta uma análise detalhada das possíveis causas de erros de autenticação, focando em problemas de comunicação, configurações do provedor de identidade, credenciais do usuário, tempo limite, autenticação do cliente e cenários específicos, fornecendo insights valiosos para a resolução eficiente destes problemas.

Causas Possíveis

A identificação das causas potenciais de erros de autenticação é crucial para a resolução eficaz desses problemas. Problemas de comunicação, configurações inadequadas do provedor de identidade, credenciais de usuário inválidas, tempo limite e falhas no cliente podem todos contribuir para uma experiência de autenticação falha. A compreensão detalhada de cada causa permite a implementação de soluções direcionadas e eficazes.

| Causa | Descrição | Solução Possível | Implicações |

|---|---|---|---|

| Problemas de Comunicação entre Sistemas | Atraso, perda ou corrupção de dados durante a troca de informações entre o sistema de autenticação e o aplicativo. Ex: O sistema de autenticação não responde em tempo hábil. | Verificar a estabilidade da rede, testar a conexão entre os serviços, ajustar o tempo limite de comunicação. Ex: Usar ferramentas de monitoramento de rede e testes de ping. | Retraso na resposta do sistema, falha na autenticação, possíveis erros no log. Ex: Usuários relatando “conexão perdida” ou “tempo limite expirado”. |

| Configuração Incorreta do Provedor de Identidade | Configurações de autenticação incorretas no provedor de identidade. Ex: Endereço incorreto do servidor de autenticação. | Revisar e corrigir as configurações de autenticação no provedor de identidade, garantindo a compatibilidade com o aplicativo. Ex: Validar se o certificado SSL está configurado corretamente. | Impossibilidade de autenticação, bloqueio de acesso, necessidade de intervenção do administrador. Ex: Usuários não conseguem se autenticar em nenhum momento. |

| Problemas de Credenciais de Usuário | Senha incorreta, usuário inválido, problemas com a gestão de senhas. Ex: Usuário digitando a senha incorretamente várias vezes. | Verificar a correção das credenciais, redefinir a senha do usuário, revisar a política de segurança para gestão de senhas. Ex: Fornecer opções de redefinição de senha via e-mail. | Bloqueio de acesso, falha na autenticação, necessidade de suporte ao usuário. Ex: Usuário bloqueado após tentativas de login incorretas. |

| Tempo Limite (Timeout) | Expiração do tempo limite durante a solicitação de autenticação. Ex: O tempo de resposta do servidor excede o limite configurado. | Aumentar o tempo limite de comunicação, verificar a performance do servidor, otimizar o código para evitar longos tempos de processamento. Ex: Implementar um limite de tempo maior nas requisições de autenticação. | Falha na autenticação, erro “tempo limite expirado”, possível problema de performance. Ex: Usuário recebe mensagem “Tempo limite excedido”. |

| Erros de Autenticação do Cliente | Problemas no código do aplicativo que realiza a autenticação. Ex: Implementação incorreta dos métodos de autenticação. | Depurar o código do cliente, testar a implementação da autenticação, validar o fluxo de comunicação entre o cliente e o servidor. Ex: Usar ferramentas de depuração para identificar e corrigir problemas no código. | Erros de autenticação no aplicativo, erros específicos do código, necessidade de correção no cliente. Ex: Mensagens de erro específicas no aplicativo. |

| Cenários Específicos | Usuário tenta autenticar-se em um sistema com restrições de acesso. Ex: Tentativa de acesso fora do horário de funcionamento. | Verificar as restrições de acesso definidas no sistema, verificar se o usuário possui as permissões necessárias para acesso, garantir o cumprimento de regras específicas. Ex: Implementar regras de acesso baseadas em horários. | Acesso negado, autenticação falha por restrições específicas, necessidade de acesso com privilégios adicionais. Ex: Mensagem de acesso negado devido a horário fora do expediente. |

Solução de Problemas de Conexão com PostgreSQL

Este guia fornece um passo a passo para solucionar problemas de conexão com um banco de dados PostgreSQL. Abordaremos verificações de configuração, análise de logs, diferentes métodos de depuração e procedimentos para garantir uma conexão robusta.

Verificações de Configuração

A primeira etapa na resolução de problemas de conexão com o PostgreSQL envolve a verificação das configurações do seu aplicativo. Erros de configuração são uma causa comum de falhas de conexão.

- Configuração do Host: Localize o parâmetro ‘host’ em suas configurações. O valor esperado é o endereço IP ou nome de host do servidor PostgreSQL. Verifique se o endereço está correto e se o servidor está acessível. Exemplo: “host = localhost”.

- Configuração do Nome de Usuário e Senha: Verifique o nome de usuário e a senha especificados. As credenciais devem ser válidas e corresponder às do banco de dados. Exemplo: “user = postgres”, “password = minha_senha”.

- Configuração da Porta: A porta padrão para conexões PostgreSQL é

5432. Verifique se esta porta está configurada corretamente. Exemplo: “port = 5432”. - Verificação da Instalação do Driver: Certifique-se de que o driver PostgreSQL esteja instalado e configurado corretamente no seu ambiente de desenvolvimento. Consulte a documentação do driver para instruções específicas.

- Verificação do Serviço do PostgreSQL: Verifique se o serviço PostgreSQL está em execução no servidor. Use ferramentas administrativas do sistema operacional para verificar o status do serviço. Um serviço parado ou com erro impede a conexão.

Análise de Logs

Os logs do PostgreSQL contêm informações valiosas sobre erros de conexão. A análise dos logs ajuda a identificar a causa raiz do problema.

- Arquivos de Log Relevantes: Os arquivos de log mais importantes para conexão com PostgreSQL são normalmente `postgresql.log` ou arquivos semelhantes, localizados na pasta de logs do servidor. Verifique a documentação do seu sistema para encontrar a localização exata.

- Formato do Log: O formato do log é específico para PostgreSQL. Observe as mensagens de erro, que normalmente incluem informações sobre o tipo de erro e a localização do problema.

- Métodos de Busca: Procure por mensagens de erro como “connection refused”, “invalid username or password”, “could not connect to server”. Utilize ferramentas de busca de texto ou editores de texto para encontrar esses termos. Pesquise por mensagens que indiquem problemas de conexão, como erros de rede.

- Exemplo de Log de Erro:

“`

2024-10-27 10:00:00 FATAL: psql: could not connect to server: Connection refused

Is the server running locally and accepting connections on Unix domain socket “/tmp/.s.PGSQL.5432”?

“`

A mensagem “Connection refused” indica que o servidor não está aceitando conexões.

Métodos de Depuração

Existem diversos métodos para depurar problemas de conexão com o PostgreSQL. A escolha do método depende da complexidade do problema.

- Depuração de Código: Utilize um depurador para acompanhar o fluxo do seu código e identificar onde a conexão falha. É essencial para identificar erros em seu aplicativo que afetam a conexão.

- Análise de Rede: Utilize ferramentas de monitoramento de rede para analisar o tráfego entre o seu aplicativo e o servidor PostgreSQL. Identifique problemas de rede, como bloqueios ou problemas de comunicação.

- Ferramentas de Monitoramento: Utilize ferramentas de monitoramento de banco de dados para acompanhar o desempenho e identificar potenciais gargalos ou erros na conexão. Essas ferramentas ajudam a entender a performance do banco de dados e conexões.

Procedimentos para Verificar a Conexão

Verificar a conexão com o provedor de identidade é essencial para garantir que seu aplicativo esteja acessando o banco de dados corretamente.

- Procedimentos Específicos: Utilize comandos SQL para testar a conexão com o banco de dados e verificar se suas credenciais e configurações estão corretas.

- Erros Comuns: Um erro comum é uma senha incorreta. Outro erro é uma porta incorreta ou um endereço de host inválido. Problemas de rede também podem impedir a conexão.

Fluxo de Solução de Problemas

O fluxo de solução de problemas deve ser sequencial e baseado em etapas claras. O objetivo é solucionar o problema o mais rápido possível.

- Identifique o erro.

- Verifique as configurações.

- Analise os logs.

- Depure o código (se necessário).

- Verifique a conexão de rede.

- Teste a conexão com comandos SQL.

Tabela de Solução de Problemas

| Etapa | Descrição | Execução | Resultado Esperado |

|---|---|---|---|

| 1 | Verificar se o serviço PostgreSQL está em execução | Verificar o status do serviço no gerenciador de serviços do sistema operacional. | O serviço PostgreSQL deve estar em execução. |

| 2 | Testar a conexão com o `psql` | Executar `psql -h localhost -p 5432 -U postgres` no terminal. | Conexão bem-sucedida e prompt do psql. |

| 3 | Verificar os arquivos de log | Abrir o arquivo de log `postgresql.log` e procurar por erros. | Encontrar erros específicos, como “erro de conexão”. |

Configurações do Provedor de Identidade

As configurações do provedor de identidade são cruciais para a segurança e a funcionalidade de um sistema de autenticação. A escolha do tipo de provedor, juntamente com a correta configuração de suas variáveis, impacta diretamente na experiência do usuário e na proteção dos dados. Entender esses aspectos é fundamental para evitar problemas de autenticação e garantir uma integração robusta.

Tipos de Provedores de Identidade

Existem diversos tipos de provedores de identidade, cada um com suas próprias características e aplicações. A escolha adequada depende dos requisitos específicos do sistema.

- OAuth 2.0: Um framework de autorização que permite que aplicativos acessem recursos de terceiros sem exigir credenciais de login diretas. Ideal para aplicativos que necessitam acessar dados de serviços como Google, Facebook ou Twitter, sem exigir que o usuário forneça credenciais ao aplicativo.

- OpenID Connect: Uma extensão do OAuth 2.0 que fornece informações de identidade do usuário ao aplicativo. Proporciona um fluxo de autenticação mais completo, permitindo que o aplicativo obtenha informações sobre o usuário autenticado, além da autorização.

- LDAP (Lightweight Directory Access Protocol): Um protocolo para acessar diretórios distribuídos de usuários e grupos. Frequentemente usado para gerenciar e autenticar usuários em ambientes corporativos, onde já existe um diretório LDAP configurado.

Configurações Relevantes

Para cada tipo de provedor de identidade, certas configurações são essenciais para uma integração segura e eficaz. Valores incorretos ou ausentes podem levar a problemas de autenticação.

| Configuração | Valor | Descrição | Exemplo |

|---|---|---|---|

| Client ID (OAuth 2.0) | xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx |

Identificador único do cliente. | 853534e4-03f4-437a-916c-77f25f347a2c |

| Client Secret (OAuth 2.0) | secret_key_example |

Chave secreta para autenticação do cliente. Mantenha em sigilo. | secretkey123 |

| Redirect URI (OAuth 2.0) | https://meusite.com/callback |

URL para onde o usuário será redirecionado após a autenticação. | https://app.example.com/oauth2callback |

| Authorization Endpoint (OpenID Connect) | https://accounts.google.com/o/oauth2/auth |

Endpoint para solicitar autorização. | https://login.microsoftonline.com/common/oauth2/v2.0/authorize |

| Servidor LDAP | ldap://ldap.example.com |

Endereço do servidor LDAP. | ldap://myldapserver.example.com |

| URL do diretório (LDAP) | cn=users,dc=example,dc=com |

Caminho para o diretório de usuários no servidor LDAP. | ou=users,dc=example,dc=com |

| Atributos de pesquisa (LDAP) | (sAMAccountName=user123) |

Critério de pesquisa para encontrar o usuário. | (cn=JohnDoe) |

Comparação entre Provedores de Identidade

A escolha do provedor de identidade depende de fatores como segurança, facilidade de uso, escalabilidade e custo. Uma análise cuidadosa destes aspectos é crucial para a tomada de decisão.

| Característica | OAuth 2.0 | OpenID Connect | LDAP |

|---|---|---|---|

| Segurança | Boa, baseada em tokens | Boa, baseada em tokens | Variável, depende da implementação |

| Facilidade de uso | Moderada | Moderada | Dependente do ambiente, pode ser complexo |

| Escalabilidade | Boa | Boa | Dependente do servidor LDAP |

| Custo | Geralmente baixo | Geralmente baixo | Dependente do custo de infraestrutura |

Importância da Configuração Correta

Configurações incorretas podem levar a problemas de segurança, como acesso não autorizado e vazamento de dados. É fundamental seguir as melhores práticas e validar as configurações para garantir a segurança e a integridade do sistema.

Variáveis e Parâmetros

Cada tipo de provedor de identidade possui um conjunto específico de variáveis e parâmetros que precisam ser configurados corretamente. A ausência ou configuração incorreta destes elementos pode resultar em falhas no sistema.

A tabela a seguir detalha essas variáveis e parâmetros, com exemplos de valores e suas descrições. Consulte a documentação do provedor de identidade para informações mais específicas.

| Configuração | Valor | Descrição | Exemplo |

|---|

Problemas de Rede

Source: freefirenews.com

Problemas de rede são uma das causas mais comuns de falhas em sistemas de autenticação. Esses problemas podem variar desde conexões instáveis até problemas com servidores remotos. Compreender e diagnosticar esses problemas é crucial para garantir a estabilidade e a segurança do sistema.

Identificação de Possíveis Problemas

Para solucionar problemas de autenticação, é essencial identificar os potenciais problemas de rede. A instabilidade da conexão Wi-Fi, problemas de roteamento, congestionamento da rede, servidores indisponíveis, falhas no DNS e configurações incorretas de IP são alguns dos problemas mais comuns. A priorização desses problemas baseia-se na frequência com que ocorrem e no impacto que causam no sistema.

Verificação de Conectividade de Rede

A verificação da conectividade de rede é fundamental para identificar problemas iniciais. Comece com verificações básicas, como testar a conexão com o roteador e os cabos de rede. Utilize ferramentas como o comando “ping” para verificar a comunicação com servidores de DNS e outros servidores críticos. Testes de velocidade da internet e monitoramento da rede com ferramentas específicas podem fornecer insights adicionais sobre a qualidade da conexão.

Checklist de Estabilidade da Conexão

Um checklist para avaliar a estabilidade da conexão é crucial para isolar problemas específicos. O checklist deve incluir itens como a força do sinal Wi-Fi, velocidade de download e upload, perda de pacotes (jitter), latência da conexão e a presença de interferências eletromagnéticas. A medição precisa desses parâmetros é fundamental para diagnosticar e corrigir problemas de rede.

Comparação de Protocolos de Comunicação

Compreender os diferentes protocolos de comunicação (TCP e UDP) e suas características é essencial. O protocolo TCP, conhecido por sua confiabilidade, é ideal para aplicações que exigem transmissão sem erros, como a transferência de arquivos. O protocolo UDP, mais leve e rápido, é apropriado para aplicações em que a velocidade é prioritária, como streaming de vídeo. A escolha do protocolo influencia a resposta a erros de rede.

Erros de Rede e Autenticação

Erros de rede podem afetar a autenticação de diversas maneiras. Um erro “401 Unauthorized” pode indicar um problema com as credenciais ou com o servidor de autenticação. Problemas com o servidor de autenticação, como indisponibilidade ou sobrecarga, podem levar a falhas na autenticação. Ataques de força bruta e problemas com certificados SSL também podem causar erros de autenticação.

Códigos de erro específicos podem fornecer informações valiosas para diagnosticar o problema.

Diagrama de Fluxo

Um diagrama de fluxo ajuda a visualizar o processo de solução de problemas. O diagrama deve detalhar cada etapa, desde a verificação da conexão física até a análise de erros de autenticação. Decisões baseadas em resultados de testes devem ser claramente demonstradas, direcionando o usuário para as próximas etapas de investigação. Este diagrama é uma ferramenta valiosa para a solução sistemática de problemas de rede.

Problemas de Credenciais

Se você está enfrentando problemas para se conectar, um dos culpados mais comuns são as credenciais. Imagine tentar abrir uma porta com a chave errada – a porta simplesmente não abre. Da mesma forma, se suas credenciais de usuário estiverem incorretas, o sistema não conseguirá reconhecê-lo. Vamos desvendar os mistérios por trás das credenciais e como garantir que você esteja usando as informações corretas.

Verificação de Credenciais do Usuário

A verificação de credenciais do usuário é um processo fundamental para garantir a segurança e a identidade do usuário. É como um sistema de segurança que verifica se você é quem diz ser. Para realizar essa verificação, os sistemas usam mecanismos de autenticação, comparando as informações fornecidas pelo usuário (nome de usuário e senha, por exemplo) com as informações armazenadas na base de dados.

Um processo bem estruturado identifica e verifica a autenticidade das credenciais.

Como Corrigir Credenciais Incorretas

Se você está enfrentando problemas com suas credenciais, a primeira coisa a fazer é verificar se você digitou o nome de usuário e a senha corretamente. Erros de digitação são comuns e podem causar problemas de autenticação. Se você suspeitar de um erro de digitação, verifique cuidadosamente cada caractere, especialmente se o seu nome de usuário ou senha for longo ou complexo.

Se você estiver usando um sistema de gerenciamento de senhas, certifique-se de que o mesmo esteja configurado corretamente. Se o problema persistir, entre em contato com o administrador do sistema para obter ajuda.

Tipos de Credenciais Utilizadas

Existem diversos tipos de credenciais utilizadas para autenticação, cada um com seu nível de segurança e complexidade. As credenciais mais comuns incluem nomes de usuário e senhas, tokens de segurança, certificados digitais e autenticação biométrica (como impressão digital ou reconhecimento facial). Cada tipo tem suas vantagens e desvantagens, e a escolha do método mais adequado depende do contexto e do nível de segurança desejado.

- Nomes de Usuário e Senhas: O método mais tradicional, mas que pode ser vulnerável se não gerenciado adequadamente.

- Tokens de Segurança: Um token é um código único que é usado para verificar a identidade do usuário. Ele geralmente é gerado por um sistema e pode ser usado para autenticação em aplicativos e serviços.

- Certificados Digitais: Usam criptografia para verificar a identidade do usuário. São mais seguros que nomes de usuário e senhas.

- Autenticação Biométrica: Utiliza características físicas do usuário, como impressão digital ou reconhecimento facial, para autenticação. É geralmente muito segura, mas pode apresentar limitações de acessibilidade.

Exemplo de Autenticação com Credenciais Inválidas

Imagine um usuário tentando acessar um sistema. O usuário digita um nome de usuário e uma senha incorretos. O sistema verifica essas credenciais contra a base de dados e não encontra uma correspondência. Como resultado, o acesso é negado. Este cenário demonstra o que acontece quando as credenciais não são válidas.

O sistema verifica as informações fornecidas e, ao não encontrar correspondência, impede o acesso.

Melhores Práticas para Gerenciamento de Senhas

Nunca reutilize senhas em diferentes contas. Use senhas fortes e únicas para cada serviço. Considere usar um gerenciador de senhas para gerar e armazenar senhas complexas e únicas, garantindo sua segurança e gerenciamento.

Um gerenciador de senhas pode ser uma ferramenta essencial para a segurança. Ele gera senhas fortes e complexas, as armazena de forma segura e permite o acesso rápido e seguro às suas credenciais. Um gerenciador de senhas pode evitar o uso de senhas fracas ou repetidas em diferentes contas, tornando o acesso mais seguro.

Segurança

A segurança em sistemas de autenticação é crucial para a proteção de dados e a preservação da confiabilidade. Imagine um sistema bancário sem mecanismos robustos de segurança – o caos seria iminente! A segurança não é apenas um “bônus”, mas sim um pilar fundamental para a operação eficiente e confiável de qualquer sistema. Vamos mergulhar nos detalhes para entender como fortalecer a segurança da autenticação.

Métodos de Autenticação

Diversos métodos de autenticação estão disponíveis, cada um com suas vantagens e desvantagens. A escolha do método adequado depende das necessidades específicas do sistema e do nível de segurança desejado. A chave está em equilibrar a facilidade de uso com a complexidade e a capacidade de resistir a ataques.

- Autenticação por senha:

- Um método tradicional e amplamente utilizado, mas vulnerável a ataques de força bruta e roubo de senhas.

- Requer cuidados com a criação e gerenciamento de senhas fortes.

- Autenticação por biometria:

- Emprega características físicas únicas do usuário, como impressão digital ou reconhecimento facial.

- Geralmente mais segura que senhas, mas pode apresentar problemas de privacidade e precisão.

- Autenticação por token:

- Utiliza tokens físicos ou digitais para verificar a identidade do usuário.

- Oferece um nível adicional de segurança, especialmente contra ataques man-in-the-middle.

Importância da Segurança

A segurança da autenticação é fundamental para proteger informações confidenciais, impedir fraudes e manter a integridade do sistema. Dados como senhas, credenciais e informações pessoais dos usuários precisam de proteção contra acesso não autorizado. Imagine as consequências de um vazamento de dados em um sistema financeiro ou de saúde. A segurança não é um custo, mas um investimento crucial na preservação da reputação e na manutenção da confiança.

Ameaças à Segurança

Ataques de força bruta, roubo de senhas, engenharia social e ataques man-in-the-middle são exemplos de ameaças que podem comprometer a segurança da autenticação. É crucial entender esses tipos de ameaças para implementar medidas de proteção adequadas. As ameaças cibernéticas estão em constante evolução, exigindo uma postura proativa na defesa.

- Força bruta:

- Ataque que tenta todas as combinações possíveis de senha.

- Pode ser mitigado por senhas complexas e mecanismos de bloqueio de tentativas.

- Engenharia social:

- Manipulação psicológica para obter informações confidenciais.

- Prevenção através de treinamentos e conscientização dos usuários.

- Ataques man-in-the-middle:

- Interceptação de comunicações entre o usuário e o servidor.

- Mitigação com protocolos de comunicação criptografados (como HTTPS).

Plano de Mitigação de Riscos

Um plano de mitigação de riscos deve incluir a implementação de senhas fortes, a utilização de autenticação multifatorial, a criptografia de dados e a monitoração de atividades suspeitas. A prevenção é sempre mais eficaz do que a correção, e um bom plano de mitigação é um investimento estratégico.

- Senhas Fortes:

- Combinar letras maiúsculas e minúsculas, números e caracteres especiais.

- Evitar senhas fáceis de adivinhar, como datas de nascimento ou nomes.

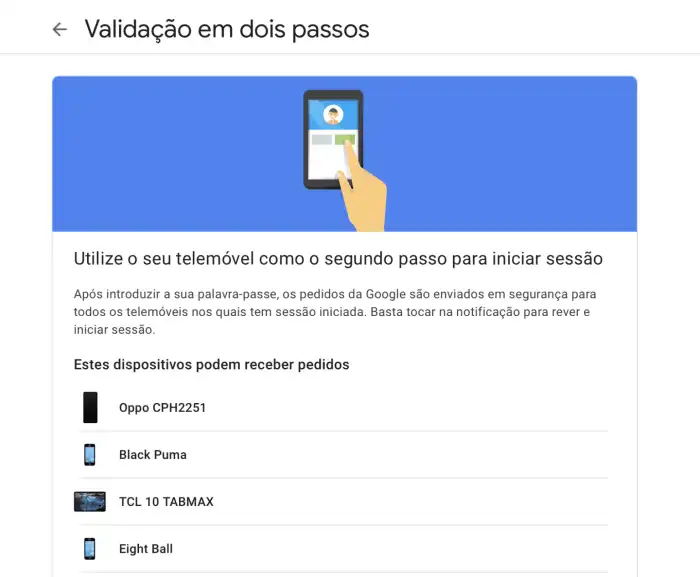

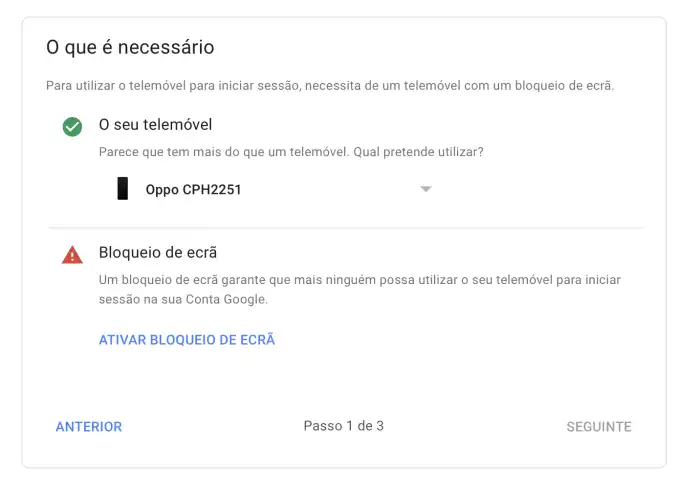

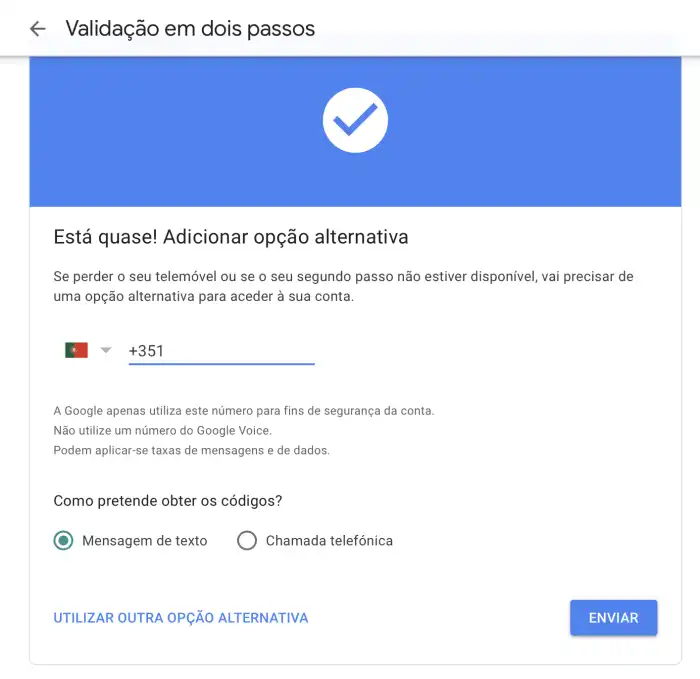

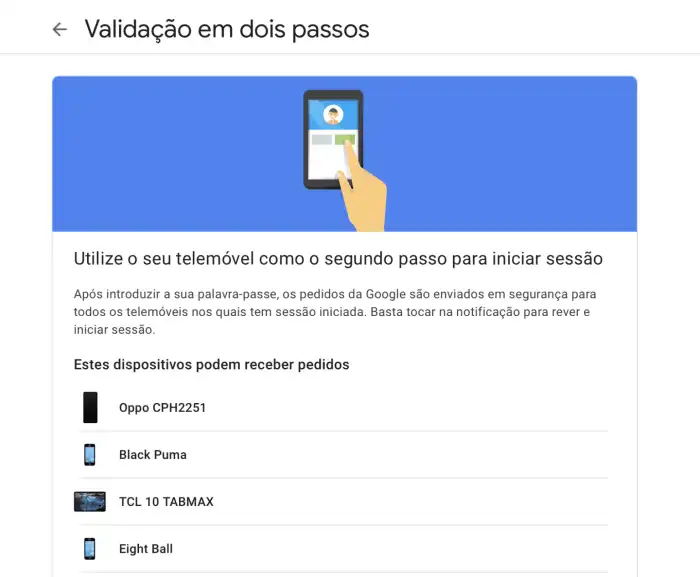

- Autenticação Multifatorial:

- Requerer mais de um fator de autenticação (senha + token, por exemplo).

- Aumenta significativamente a segurança.

- Criptografia:

- Protege dados em trânsito e em repouso.

- HTTPS para comunicação segura, por exemplo.

- Monitoramento de Atividades:

- Detecção de padrões suspeitos e resposta rápida a incidentes.

Segurança em Diferentes Tipos de Sistemas

A segurança da autenticação deve ser adaptada aos requisitos específicos de cada tipo de sistema. Sistemas críticos, como os financeiros, exigem níveis de segurança mais altos do que sistemas menos sensíveis. A adaptação é fundamental para garantir a segurança em qualquer contexto.

Boas Práticas para Proteção de Dados

A adoção de boas práticas é fundamental para proteger dados sensíveis. Isso inclui a implementação de políticas de segurança robustas, a capacitação de funcionários e a monitoração contínua da segurança. A segurança é uma jornada contínua de aprendizado e aprimoramento.

Documentação do Provedor de Identidade

Desvendando os segredos do seu provedor de identidade! A documentação é a sua bússola neste universo de autenticação. Ela contém informações cruciais para resolver problemas e otimizar o funcionamento do sistema. Vamos explorar como navegar por ela de forma eficiente e encontrar as respostas que você precisa.

Consultando a Documentação

Para obter o máximo proveito da documentação, é fundamental entender a estrutura e os recursos disponíveis. Geralmente, os provedores de identidade disponibilizam documentação online, em formato de site ou wiki. Isso permite acesso rápido e conveniente a informações atualizadas. A linguagem usada costuma ser clara e concisa, com exemplos práticos para facilitar a compreensão.

Guia para Encontrar Informações

A documentação de um provedor de identidade é como um labirinto de informações valiosas. Para encontrá-las, comece procurando por termos-chave relacionados ao seu problema. Seja específico! Em vez de “autenticação”, tente “autenticação de usuário com API”. Utilize a ferramenta de busca do site para direcionar a sua pesquisa. Leia atentamente os títulos e subtítulos para identificar as seções relevantes.

Comparando Formatos de Documentação

Os formatos de documentação variam. Algumas utilizam uma estrutura de guia passo-a-passo, com exemplos de código. Outras empregam uma estrutura de tópicos, com explicações detalhadas de cada conceito. A melhor forma de navegar dependerá do tipo de informação que você está procurando. Observe se há vídeos tutoriais ou diagramas que possam auxiliar sua compreensão.

Seções Relevantes da Documentação

Para problemas de autenticação, as seções mais relevantes geralmente são aquelas relacionadas à API de autenticação, às configurações do cliente, aos exemplos de integração e às instruções de instalação. Procure por detalhes sobre erros, como os códigos de erro e suas respectivas descrições. Essas informações são essenciais para a solução de problemas.

Pontos-chave a Procurar na Documentação

Para otimizar seu tempo, aqui estão alguns pontos-chave a procurar na documentação:

- Requisitos de instalação: Quais bibliotecas, ferramentas ou dependências são necessárias para a integração?

- API de autenticação: Quais métodos e parâmetros a API oferece para realizar a autenticação?

- Exemplos de código: Exemplos práticos de integração da API, incluindo exemplos de erros e como resolvê-los.

- Códigos de erro e mensagens: Como interpretar e solucionar problemas com base nos códigos de erro retornados pelo provedor.

- Configurações do cliente: Quais configurações são necessárias para conectar-se ao provedor de identidade?

- Segurança: Quais as melhores práticas para proteger as credenciais e dados sensíveis?

Tabela de Referência Rápida

Esta tabela resume as informações mais importantes para consulta rápida:

| Tópico | Link/Localização |

|---|---|

| Requisitos de instalação | Geralmente na seção de instalação da documentação. |

| API de autenticação | Na seção dedicada à API, incluindo exemplos de chamadas. |

| Exemplos de código | Seção de exemplos ou tutoriais. |

| Códigos de erro e mensagens | Seção de solução de problemas, ou seção de referência de erros. |

| Configurações do cliente | Na seção de configuração do cliente. |

| Segurança | Na seção de segurança ou boas práticas. |

Alternativas

A autenticação é o processo de verificar a identidade de um usuário. Existem diversas alternativas além das tradicionais, cada uma com suas próprias vantagens e desvantagens. A escolha da melhor alternativa depende do contexto e dos requisitos específicos do sistema. A segurança e a usabilidade são fatores cruciais a serem considerados.As alternativas à autenticação tradicional oferecem novas formas de verificar a identidade dos usuários, otimizando a segurança e a experiência do usuário.

A compreensão das vantagens e desvantagens de cada método é fundamental para uma implementação eficaz.

Comparação de Métodos de Autenticação

Existem várias formas de autenticar um usuário, cada uma com seu conjunto único de características. A comparação entre diferentes métodos de autenticação, como SMS, tokens e reconhecimento facial, permite a avaliação de sua eficácia em diferentes cenários.

| Método | Vantagens | Desvantagens | Segurança |

|---|---|---|---|

| SMS | Fácil de implementar, amplamente disponível, baixo custo. | Depende de conexão de dados, vulnerável a ataques de SMS spoofing, privacidade limitada, pode ser inconveniente para usuários em áreas com sinal ruim. | Moderada. A segurança depende da proteção das mensagens SMS e do sistema que as processa. |

| Tokens | Alta segurança, oferece autenticação multifator, pode ser personalizado para o sistema. | Custo de implementação e manutenção mais alto, necessidade de gestão de tokens, pode ser inconveniente para usuários sem acesso a dispositivos compatíveis. | Alta. A segurança depende do tipo de token e da sua proteção. |

| Reconhecimento Facial | Experiência de usuário mais amigável, eliminação de senhas. | Requer infraestrutura específica, vulnerável a ataques de engenharia social, privacidade preocupante. | Moderada a Alta. A segurança depende da precisão do sistema de reconhecimento facial e das medidas de proteção implementadas. |

| Autenticação Biométrica (Impressão Digital, íris) | Alta segurança, conveniência e facilidade de uso. | Implementação mais complexa, custo mais alto, pode ser inconveniente para usuários com problemas de saúde que impedem o uso. | Alta. A segurança depende da precisão do sistema biométrico e das medidas de proteção implementadas. |

Lista de Alternativas para Autenticação

Uma lista de alternativas de autenticação inclui uma variedade de opções, cada uma com suas próprias características únicas. A escolha do método apropriado depende de vários fatores, incluindo o nível de segurança desejado, os recursos disponíveis e as necessidades dos usuários.

- SMS: Envia um código de verificação para o telefone do usuário.

- Tokens: Dispositivos físicos ou digitais que geram códigos de acesso.

- Reconhecimento Facial: Verifica a identidade do usuário por meio de análise facial.

- Autenticação Biométrica: Utiliza características físicas, como impressão digital ou íris, para verificar a identidade.

- Autenticação Multifator: Combinação de dois ou mais métodos de autenticação para aumentar a segurança.

- Autenticação por localização: Verifica se o dispositivo do usuário está em uma determinada área.

- Autenticação por comportamento: Analisa o padrão de entrada do usuário (ex: velocidade de digitação, padrões de clique).

Implementação de Alternativas

A implementação de novas alternativas de autenticação requer uma abordagem cuidadosa, considerando as etapas envolvidas. A segurança e a compatibilidade com o sistema existente são fatores cruciais a serem analisados.

A escolha de uma alternativa de autenticação deve ser baseada em uma avaliação criteriosa de seus prós e contras, levando em conta os requisitos específicos do sistema.

Casos Específicos

Desvendando os mistérios por trás dos erros de autenticação, vamos mergulhar em casos específicos para entender melhor as causas e encontrar soluções eficazes. Analisar exemplos concretos nos permite identificar padrões e aprimorar nossa compreensão do problema. A chave para resolver esses erros está em entender os cenários que levaram à falha.

Análise de Padrões em Erros de Autenticação

Os erros de autenticação, embora frequentemente pareçam aleatórios, muitas vezes seguem padrões. A identificação desses padrões é crucial para a resolução eficaz de problemas. Um olhar mais atento aos detalhes dos casos específicos revela tendências e pistas importantes para solucionar os desafios. Por exemplo, se o erro ocorre com mais frequência em determinados horários, isso pode indicar um problema de carga no servidor de autenticação.

Cenários que Levam ao Erro

Compreender os cenários que levaram ao erro de autenticação é fundamental para encontrar a solução adequada. Cada caso é único, mas existem padrões recorrentes. Por exemplo, um erro pode ser causado por uma senha incorreta, um problema de conexão de rede, ou mesmo uma configuração incorreta no provedor de identidade. Entender as nuances de cada cenário é vital para a resolução de problemas complexos.

Resumo dos Casos

A compilação dos casos específicos de erros de autenticação permite um panorama geral dos problemas. Com a análise desses casos, podemos identificar padrões recorrentes, como falhas na comunicação entre o aplicativo e o provedor de identidade ou problemas de credenciais. Este conhecimento permite a criação de soluções mais eficazes e generalizáveis.

Exemplo de Caso Específico

| Detalhes do Caso | Problema | Solução |

|---|---|---|

| Usuário tentando acessar o sistema por meio de uma conexão VPN com proxy configurado incorretamente. | Erro de autenticação “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”. O proxy estava bloqueando o tráfego de autenticação. | Verificação e correção da configuração do proxy no cliente VPN para permitir o tráfego de autenticação. Confirmar que o servidor de identidade está acessível através do proxy. |

| Usuário com credenciais válidas sendo bloqueado pelo sistema após várias tentativas de login incorretas. | Erro de autenticação “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”. O sistema estava aplicando um bloqueio temporário. | Alterar as configurações do sistema para remover o bloqueio ou aumentar o tempo de espera para novas tentativas de login. |

| Aplicativo desenvolvido com framework inadequado para autenticação com o provedor de identidade. | Erro de autenticação “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”. A comunicação entre o aplicativo e o provedor estava com problemas devido a incompatibilidade de frameworks. | Atualizar o framework do aplicativo ou utilizar um framework compatível com o provedor de identidade. Revalidar as chamadas de API. |

Melhores Práticas: Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade

Source: pcguia.pt

Implementar um sistema de autenticação robusto e seguro é fundamental para a confiabilidade e a proteção de aplicações web. Este guia detalha as melhores práticas para a implementação, segurança e manutenção de sistemas de autenticação, com foco em aplicações Python usando o framework Flask. Compreender e aplicar essas práticas evita vulnerabilidades e garante a confiabilidade do seu sistema.

Implementação do Processo de Autenticação

A implementação segura de autenticação requer a escolha de métodos apropriados, considerando a segurança e a experiência do usuário. É crucial balancear a conveniência com a proteção contra ameaças.

Tipos de Autenticação

Existem diversos métodos de autenticação, cada um com suas vantagens e desvantagens. A escolha do método ideal depende do contexto e dos requisitos da aplicação.

- Senha: O método mais comum, mas suscetível a ataques de força bruta se não implementadas as melhores práticas. Requer validação e armazenamento seguros.

- Autenticação de Dois Fatores (2FA): Adiciona uma camada extra de segurança, exigindo uma segunda forma de verificação além da senha (ex: código SMS, autenticador de aplicativos). Aumenta a segurança, mas pode gerar inconvenientes para o usuário.

- Biometria: Usa características físicas do usuário (impressões digitais, reconhecimento facial) para autenticação. Oferece alta segurança, mas pode apresentar problemas de privacidade e acessibilidade.

Requisitos de Segurança

A segurança é crucial. A complexidade das senhas, a redefinição de senhas e a proteção contra ataques são pontos críticos.

- Complexidade de Senhas: Imponha regras para senhas fortes (tamanho mínimo, caracteres especiais, números). Ex: senhas com pelo menos 8 caracteres, contendo letras maiúsculas, minúsculas e números.

- Redefinição de Senhas: Implemente um sistema eficiente para redefinição de senhas esquecidas, garantindo a segurança do processo.

- Proteção contra Ataques de Força Bruta: Implemente mecanismos para limitar tentativas de login incorretas. Exemplo: Delay entre tentativas e bloqueio temporário de contas após um número determinado de tentativas.

- Proteção contra Injeção de SQL: Use parametrização de consultas para evitar que dados maliciosos sejam executados no banco de dados. Isso é crucial para a segurança do banco de dados.

Armazenamento de Senhas

O armazenamento seguro de senhas é essencial. Utilize hashing salgados para garantir a segurança e evitar o armazenamento direto de senhas em texto simples.

- Hashing Salgados: Adicione um valor aleatório (sal) ao hash da senha antes de armazená-la. Isso impede que senhas sejam comparadas diretamente, tornando mais difícil a recuperação de senhas.

- Exemplos de Bibliotecas: Utilize bibliotecas como `bcrypt` ou `scrypt` para implementar o hashing salgado. Essas bibliotecas garantem a segurança e a eficiência.

Fluxo de Autenticação

O fluxo de autenticação define as etapas para verificar as credenciais do usuário. Um diagrama de fluxo pode esclarecer melhor o processo.

- Solicitação de Login: O usuário solicita acesso. O sistema recebe a solicitação.

- Validação de Credenciais: O sistema verifica se as credenciais fornecidas correspondem aos dados armazenados.

- Autenticação: Se as credenciais forem válidas, o sistema concede acesso ao usuário. Caso contrário, rejeita a solicitação.

- Autorização: O sistema verifica se o usuário tem permissão para acessar os recursos solicitados.

Lista de Pontos-Chave para Implementação Segura

Para garantir a segurança, é essencial adotar as melhores práticas em cada etapa do processo.

| Ponto-chave | Descrição | Exemplo (Python/Flask) |

|---|---|---|

| Validação de Entrada | Verificar a entrada do usuário para evitar injeção de código malicioso. | Usar expressões regulares para validar campos de login. |

| Controle de Acesso | Implementar mecanismos para restringir o acesso a recursos sensíveis. | Utilizar roles e permissões para controlar acesso a rotas específicas. |

| Proteção contra Ataques de Força Bruta | Implementar mecanismos para evitar tentativas de login repetidas e inadequadas. | Implementar limites de tentativas de login e delay entre tentativas. |

| Segurança da Rede | Implementar HTTPS para proteger a comunicação entre o cliente e o servidor. | Configurar o servidor Flask para usar HTTPS. |

Guia de Boas Práticas

Um guia passo-a-passo, incluindo exemplos práticos, irá auxiliar na implementação segura de sistemas de autenticação. Links para documentação adicional e recursos online serão fornecidos para aprofundamento.

Manutenção de Sistemas de Autenticação

A manutenção é tão importante quanto a implementação inicial.

Auditorias de Segurança

Auditorias regulares identificam vulnerabilidades e falhas de segurança.

Atualização de Componentes

Manter as bibliotecas e frameworks atualizados corrige vulnerabilidades e melhora a segurança.

Gerenciamento de Senhas de Administração

Rotina de atualização das senhas de administradores e utilização de gerenciadores de senhas.

Resposta a Incidentes

Procedimentos para lidar com incidentes de segurança relacionados à autenticação.

Integrações

Source: pcguia.pt

Integrações são fundamentais para expandir a funcionalidade de um sistema. A capacidade de se conectar com outras plataformas amplia o escopo das aplicações, permitindo que dados sejam compartilhados e processados de forma eficiente. Isso impacta positivamente na produtividade e na capacidade de resposta do sistema. Nesta seção, exploraremos diferentes integrações, seus desafios e as configurações necessárias.A chave para integrações bem-sucedidas está na compreensão profunda das necessidades específicas de cada plataforma e no planejamento cuidadoso da arquitetura.

Uma análise detalhada das APIs e dos protocolos de comunicação é crucial para garantir uma integração robusta e eficiente.

Comparação de Integrações com Diferentes Plataformas

As integrações podem variar significativamente dependendo da plataforma. Sistemas baseados em APIs REST, por exemplo, exigem um conhecimento diferente das plataformas que utilizam protocolos SOAP ou GraphQL. A escolha da plataforma impacta diretamente na complexidade da implementação e na compatibilidade.

- Plataformas RESTful: Estas plataformas se destacam por sua flexibilidade e facilidade de uso. O uso de JSON como formato de dados é comum, facilitando a troca de informações entre diferentes sistemas. Exemplos incluem APIs de e-commerce, APIs de redes sociais e APIs de pagamento.

- Plataformas SOAP: Apesar de mais complexas do que as RESTful, as plataformas SOAP oferecem um nível de segurança e estrutura mais rígido. São comumente utilizadas em integrações corporativas, onde a troca de dados estruturados e a segurança são prioridade. Exemplos incluem integrações financeiras e de gestão de negócios.

- Plataformas GraphQL: Este tipo de plataforma permite que os clientes solicitem apenas os dados de que precisam, reduzindo o overhead de dados desnecessários. Ideal para integrações onde o volume de dados a ser transferido é significativo. Exemplos incluem plataformas de dados de terceiros e APIs que retornam dados complexos.

Exemplos de Integrações

A integração com um sistema de pagamento, como o Stripe, é um exemplo prático. A integração envolve a comunicação com a API do Stripe para processar transações. O desenvolvimento de um aplicativo que sincroniza dados com uma planilha do Google Sheets é outro exemplo comum. A integração se baseia em APIs de leitura e escrita para a planilha.

Desafios em Diferentes Integrações

As integrações podem apresentar desafios que vão desde a compatibilidade de formatos de dados até problemas de segurança. A compatibilidade de APIs e a validação de dados são cruciais para garantir a integridade dos dados durante a integração. O tempo de resposta das APIs e a gestão de erros também são fatores importantes a considerar.

Configuração de Integrações

A configuração de uma integração envolve várias etapas. Primeiro, é necessário identificar as APIs e os pontos de acesso relevantes para a integração. Depois, é preciso autenticar o acesso aos recursos da plataforma. A validação de dados é essencial para evitar problemas e erros.

Necessidades de Configuração para Cada Integração

As necessidades de configuração variam de acordo com a plataforma e o escopo da integração. Para integrações RESTful, a configuração envolve definir as requisições HTTP e os cabeçalhos necessários. Em integrações SOAP, a configuração inclui a definição dos endpoints e dos parâmetros de comunicação. As plataformas GraphQL exigem a definição dos tipos de dados e as consultas necessárias.

| Plataforma | Necessidades de Configuração |

|---|---|

| RESTful | Definição de endpoints, métodos HTTP, cabeçalhos, autenticação |

| SOAP | Definição de endpoints, parâmetros de comunicação, autenticação, WS-Security |

| GraphQL | Definição de tipos de dados, consultas, autenticação |

Problemas em diferentes plataformas

Source: pcguia.pt

Problemas de autenticação podem se manifestar de formas diferentes em diferentes sistemas operacionais e navegadores. Compreender essas nuances é crucial para uma solução eficiente. A tabela a seguir detalha como os erros podem se apresentar e como resolvê-los, considerando as particularidades de cada plataforma.

Análise de Erros por Plataforma

A tabela abaixo demonstra como problemas de autenticação podem se apresentar em diferentes sistemas operacionais e navegadores, com exemplos de mensagens de erro e etapas para solução.

| Sistema Operacional | Navegador | Descrição do Erro | Solução (Passo-a-passo) |

|---|---|---|---|

| Windows 10 | Chrome | “Erro ao carregar página” (Ex: “Erro 404: Página não encontrada”, “Erro 500: Erro interno do servidor”). A página simplesmente não carrega ou exibe uma mensagem genérica de erro. |

Teste: Acesse a página novamente após cada etapa. Se o erro persistir, siga para a próxima etapa. |

| macOS Ventura | Safari | “Página não encontrada” (Ex: “Erro 404: Página não encontrada”). A página não carrega e exibe uma mensagem indicando que a página não foi encontrada. |

Teste: Após cada etapa, tente acessar a página novamente. |

| Android 12 | Chrome | “Aplicativo travou” ou “Aplicativo parou”. O aplicativo Chrome para de responder e não permite acesso ao site. |

Teste: Após cada etapa, tente acessar o site. |

| iOS 16 | Safari | “Erro ao conectar” ou “Erro de rede”. O Safari não consegue se conectar ao site. |

Teste: Após cada etapa, tente acessar a página. |

Testes

Desvendando os mistérios por trás da autenticação, é fundamental assegurar que o processo funcione perfeitamente. A etapa de testes é crucial para identificar e corrigir falhas antes que impactem usuários. Neste guia, exploraremos diferentes abordagens para garantir a robustez e confiabilidade do fluxo de autenticação.

Planejamento de Testes

O planejamento eficaz dos testes é essencial para um processo de autenticação seguro e eficiente. Um plano de testes bem estruturado define os objetivos, os cenários de teste, os critérios de aceite e os recursos necessários. Um plano abrangente garante que todos os aspectos do processo de autenticação sejam testados, desde a entrada de credenciais até a verificação de segurança.

Tipos de Testes de Autenticação

Existem diferentes tipos de testes que podem ser aplicados ao processo de autenticação, cada um com um foco específico. A compreensão desses tipos permite uma estratégia de teste mais abrangente e eficiente.

- Testes Funcionais: Verificam se o fluxo de autenticação funciona como esperado em diferentes cenários. São testes que verificam se cada passo do processo de autenticação é executado conforme o esperado, desde a entrada das credenciais até o acesso ao sistema. Exemplos incluem testar a autenticação com credenciais válidas e inválidas, verificar o tempo limite de espera, etc.

- Testes de Performance: Avaliam o desempenho do sistema de autenticação sob diferentes cargas de usuários. Esses testes são cruciais para garantir que o sistema suporte o número esperado de usuários simultâneos sem lentidão ou falhas. Exemplos incluem testar a autenticação com um número crescente de usuários simultâneos, verificar o tempo de resposta do sistema, etc.

- Testes de Segurança: Focam na identificação de vulnerabilidades de segurança no processo de autenticação. Testes de segurança visam detectar potenciais falhas de segurança, como ataques de força bruta ou injeção de SQL, que poderiam comprometer a segurança do sistema. Exemplos incluem simular ataques de força bruta, verificar se o sistema de autenticação utiliza criptografia adequada, etc.

- Testes de Usabilidade: Avaliam a facilidade de uso do processo de autenticação para os usuários. Esses testes garantem que o processo de autenticação seja intuitivo e amigável para os usuários, evitando confusões ou dificuldades. Exemplos incluem avaliar a clareza das mensagens de erro, verificar a usabilidade de interfaces de autenticação, etc.

Fluxo de Testes de Autenticação

Um guia passo a passo para testar o fluxo de autenticação é essencial para garantir uma abordagem estruturada. Este guia fornece etapas detalhadas para a execução de testes, garantindo que todos os cenários sejam considerados.

- Preparação: Definir os cenários de teste, os dados de teste e os casos de teste.

- Execução: Executar os testes definidos no plano, registrando os resultados.

- Análise: Analisar os resultados dos testes e identificar quaisquer problemas ou falhas.

- Relatório: Criar um relatório de testes detalhado, incluindo os resultados, as falhas encontradas e as recomendações de melhoria.

Cenários de Testes

Para garantir a abrangência, considere diferentes cenários de teste. A análise desses cenários permite uma avaliação mais precisa do sistema de autenticação.

| Cenário | Descrição |

|---|---|

| Autenticação com credenciais válidas | Testar a autenticação com credenciais corretas. |

| Autenticação com credenciais inválidas | Testar a autenticação com credenciais incorretas. |

| Autenticação com falha de rede | Simular problemas de rede para testar a resiliência do sistema. |

| Autenticação com usuário bloqueado | Testar o comportamento do sistema quando um usuário está bloqueado. |

Monitoramento

O monitoramento do sistema de autenticação é crucial para garantir a segurança, desempenho e confiabilidade da sua aplicação. Acompanhar as métricas-chave permite identificar e resolver problemas de forma proativa, prevenindo potenciais interrupções e ataques. Este guia detalha como monitorar o processo de autenticação, desde a identificação de métricas importantes até a escolha e configuração de ferramentas de monitoramento.O monitoramento abrangente do sistema de autenticação fornece insights valiosos para otimizar o desempenho, garantir a segurança e identificar vulnerabilidades.

A coleta e análise de dados sobre eventos de sucesso e falha, taxas de resposta e carga no servidor permitem uma compreensão completa do comportamento do sistema e a detecção precoce de anomalias.

Métricas-chave para Monitoramento

O acompanhamento de métricas específicas permite uma visão mais profunda sobre o desempenho e a segurança do sistema de autenticação. As métricas a seguir são essenciais para identificar potenciais problemas e otimizar o processo de autenticação.

- Taxa de Sucesso de Autenticação: Esta métrica representa a porcentagem de tentativas de login bem-sucedidas em relação ao total de tentativas. Valores baixos podem indicar problemas no sistema de autenticação, como erros no provedor de identidade ou problemas de rede.

- Tempo Médio de Resposta de Autenticação: Este indicador mede o tempo médio necessário para concluir o processo de autenticação. Aumentos significativos no tempo de resposta podem apontar gargalos no sistema ou problemas de desempenho.

- Número de Falhas de Autenticação por Usuário: Monitorar o número de tentativas de login malsucedidas por usuário em um determinado período permite identificar usuários que estão sendo alvo de ataques ou que possuem problemas com suas credenciais. Um aumento significativo pode indicar uma tentativa de invasão.

- Carga no Servidor durante o Pico de Autenticação: Acompanhar a carga no servidor durante os picos de atividade de autenticação (por exemplo, horários de pico) permite identificar se o sistema está sob alta demanda. Recursos limitados podem resultar em lentidão ou falhas.

- Taxa de Bloqueio de Contas por Tentativas Inválidas: Esta métrica indica a eficácia do sistema de bloqueio de contas. Valores elevados podem apontar para problemas com a implementação do sistema de bloqueio ou um grande número de tentativas inválidas.

- Número de Tentativas de Login por IP: Identificar o número de tentativas de login por endereço IP pode ajudar a identificar possíveis ataques distribuídos ou atividades suspeitas. Um aumento significativo nas tentativas de um único IP pode ser um indício de ataque.

- Número de Solicitações de Autenticação por Tipo de Dispositivo: Acompanhar o número de solicitações por tipo de dispositivo (computador, celular, tablet) permite entender a distribuição de usuários e o comportamento de acesso. Desvios significativos podem indicar novas tendências ou ataques direcionados a um determinado tipo de dispositivo.

Ferramentas de Monitoramento

Existem diversas ferramentas disponíveis para monitorar o sistema de autenticação. A escolha da ferramenta adequada dependerá das necessidades e recursos do sistema.

| Ferramenta | Vantagens | Desvantagens |

|---|---|---|

| Prometheus | Alto desempenho, escalabilidade, integração com outras ferramentas. | Pode ser complexo para usuários iniciantes. |

| Grafana | Interface amigável, visualização de dados intuitiva. | Depende de uma fonte de dados para funcionar. |

| Datadog | Monitoramento abrangente, integração com outras ferramentas. | Custo mais elevado. |

| Elasticsearch + Kibana | Excelente para logs e buscas. | Foco em logs, não tão completo para métricas. |

Guia para Monitorar o Sistema de Autenticação

Este guia descreve as etapas essenciais para monitorar o sistema de autenticação.

- Introdução: Contextualizar o sistema de autenticação e seus objetivos.

- Métricas-chave: Identificar as métricas cruciais para monitorar o sistema (como acima).

- Ferramentas de Monitoramento: Escolher e configurar ferramentas adequadas para coletar e analisar os dados.

- Configuração e Implementação: Definir e implementar as ferramentas escolhidas, garantindo a integração com o sistema de autenticação.

- Alertas e Ações Corretivas: Configurar alertas para avisar sobre eventos críticos e definir ações corretivas para cada cenário.

- Exemplos Práticos: Fornecer exemplos de como usar as ferramentas e interpretar os dados.

Em resumo, o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade” é um problema complexo que pode ter várias causas. Descobrimos que a solução envolve analisar a comunicação entre cliente, servidor e provedor, verificar as configurações do provedor, e investigar possíveis problemas de rede. Com as dicas e exemplos fornecidos, você estará preparado para diagnosticar e corrigir esse tipo de falha, garantindo a segurança e a confiabilidade do seu sistema de autenticação.

Qual a diferença entre um erro genérico e um erro específico do provedor de identidade?

Um erro genérico indica uma falha na comunicação sem especificar a causa, enquanto um erro específico do provedor de identidade fornece informações mais detalhadas sobre o problema, como “Credenciais inválidas” ou “Usuário não encontrado”.

Como posso aumentar o tempo limite de comunicação?

O tempo limite de comunicação pode ser aumentado ajustando as configurações do seu aplicativo e do servidor, permitindo que a comunicação entre os sistemas tenha mais tempo para ser concluída.

Como posso depurar meu código para identificar problemas de autenticação?

Utilize ferramentas de depuração para analisar o fluxo de comunicação entre o cliente e o servidor, verificando se os dados estão sendo enviados e recebidos corretamente. Verifique se há erros de sintaxe, problemas com as variáveis ou se as bibliotecas necessárias estão sendo carregadas corretamente.

Quais são as melhores práticas para armazenar senhas de forma segura?

Nunca armazene senhas em texto puro. Utilize hash salgados para proteger as senhas.