Com o Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade., você se depara com um desafio comum em integrações de sistemas. A autenticação falha pode ser frustrante, mas com um pouco de conhecimento e as dicas certas, você vai resolver esse problema com facilidade. Desvendaremos as causas mais frequentes desse erro, desde problemas de conexão até credenciais inválidas, e apresentaremos soluções práticas e eficazes, para que você possa voltar a ter acesso aos seus recursos rapidamente.

Prepare-se para desvendar os mistérios por trás dessa falha!

Este guia detalhado abrange uma variedade de cenários, desde a autenticação em aplicações web até integrações com sistemas de pagamento. Iremos explorar as causas prováveis, soluções práticas, e dicas essenciais para garantir a segurança e a confiabilidade da sua autenticação.

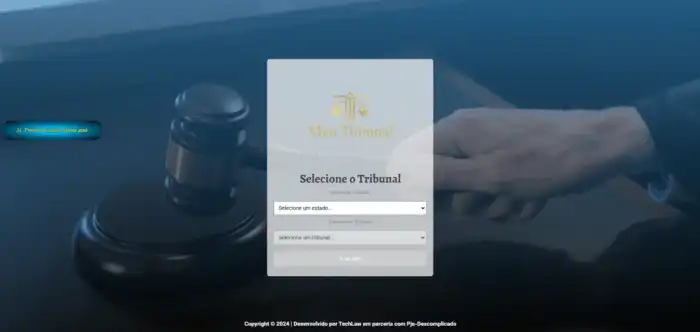

Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade

Source: org.br

O erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade” é um problema comum em aplicações que utilizam serviços de identidade para autenticar usuários. Este erro genérico indica que houve um problema durante o processo de comunicação com o provedor de identidade, impedindo a conclusão da autenticação. Entender as possíveis causas deste erro é crucial para solucionar rapidamente os problemas e garantir a segurança e a confiabilidade da aplicação.

Análise das Causas

Diversas razões podem levar ao erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”. É importante analisar cada uma dessas possibilidades para determinar a causa específica e implementar a solução adequada. Problemas de conexão, credenciais inválidas e falhas no protocolo de autenticação são algumas das causas mais frequentes.

Possíveis Cenários e Causas

A tabela a seguir apresenta cenários comuns em que este erro pode ocorrer, juntamente com as causas prováveis e as soluções sugeridas.

| Cenário | Causa provável | Solução sugerida |

|---|---|---|

| Autenticação de usuário em aplicação web usando OAuth 2.0 | Token de acesso expirado ou problemas com o `refresh_token`. | Implementar a renovação automática do token de acesso usando o `refresh_token`. Verificar se o servidor de identidade está retornando um `refresh_token` válido. Configurar temporizadores para renovação periódica dos tokens. |

| Integração de API com sistema de pagamento | Timeout na comunicação com o servidor de identidade, problemas de rede ou sobrecarga no servidor de identidade. | Aumentar o tempo limite de conexão (`timeout`) para as requisições de autenticação. Testar a conexão com o servidor de identidade utilizando ferramentas de diagnóstico de rede. Monitorar a performance do servidor de identidade e verificar se está sob sobrecarga. |

| Autenticação de usuário em aplicativo mobile | Credenciais inválidas (usuário/senha incorretos), problemas com a chave API, ou falha no protocolo de autenticação. | Validar as credenciais inseridas pelo usuário. Verificar se o formato das credenciais está correto. Verificar se a chave API está sendo utilizada corretamente. Testar a comunicação entre o aplicativo mobile e o servidor de identidade utilizando ferramentas de depuração. |

| Autenticação para acesso a recursos específicos | Erro no protocolo OAuth 2.0 (ex: erro na solicitação, problema com o endpoint de autenticação). | Verificar se o endpoint de autenticação está acessível e funcionando corretamente. Testar as solicitações OAuth 2.0 para garantir a conformidade com os requisitos do servidor de identidade. Implementar logs para monitorar as solicitações e identificar possíveis problemas no protocolo. |

| API de autenticação com problemas | Problemas com a chave API (incorreta ou expirada), limite de requisições excedido. | Verificar a chave API, garantindo que esteja correta e atualizada. Implementar um sistema de controle de limite de requisições para evitar sobrecarga na API de autenticação. Implementar retry mechanism caso haja problemas de comunicação. |

Exemplo Prático

Imagine uma aplicação web que utiliza OAuth 2.0 para autenticar usuários. Se o servidor de identidade retornar um erro “401 Unauthorized” durante a solicitação de token, isso pode indicar que o token de acesso está expirado. A solução neste caso envolveria a implementação de um mecanismo para renovar o token periodicamente usando o `refresh_token`, garantindo que a aplicação sempre tenha um token válido para acessar os recursos protegidos.

Diagnóstico do Problema

Resolver erros inesperados, como o “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”, exige um método sistemático. O diagnóstico preciso é fundamental para identificar a causa raiz e aplicar a solução correta. Este processo envolve a análise de diferentes pontos de entrada do sistema, desde o código-fonte até o monitoramento de desempenho.

Identificando a Origem do Erro

A identificação da origem de um erro requer abordagens multifacetadas, adaptáveis a diferentes tipos de sistemas. Métodos distintos, como inspeção visual, análise de logs e monitoramento de desempenho, permitem uma compreensão abrangente do problema.

| Método | Descrição | Exemplo |

|---|---|---|

| Inspeção Visual do Código | Esta abordagem foca na análise do código-fonte para identificar possíveis erros de lógica, sintaxe ou variáveis. | Verificar se variáveis são inicializadas corretamente, se as condições de um if estão corretas, se há erros de digitação no código da aplicação web. |

| Análise de Logs | Os logs do sistema registram eventos que antecederam o erro. A análise desses logs pode revelar informações cruciais sobre a causa. | Buscar mensagens de erro, como “Erro ao conectar ao banco de dados”, ou avisos sobre performance em logs de servidor e aplicação. |

| Monitoramento de Performance | Feramentas de monitoramento permitem analisar o desempenho do sistema, identificando gargalos que podem estar contribuindo para o erro. | Monitorar o tempo de resposta da API, o uso da CPU e memória, a taxa de requisições por segundo para identificar possíveis sobrecargas ou problemas de infraestrutura. |

Comparativo de Técnicas de Depuração

As técnicas de depuração são ferramentas essenciais para isolar a causa do problema. Breakpoints, logging e inspeção de variáveis oferecem abordagens distintas com aplicações específicas.

- Breakpoints: Permitindo a parada do fluxo de execução em pontos específicos, possibilitando a inspeção das variáveis em tempo real. Eficaz para rastrear o fluxo de dados e identificar pontos de falha em aplicações desktop e web. Exemplo: Parar a execução de um loop para analisar valores intermediários.

- Logging: Registra informações sobre eventos durante a execução. Essencial para depuração de aplicações complexas, especialmente em sistemas distribuídos. Exemplo: Registrar o ID do usuário, dados de entrada e saída de uma função para rastrear possíveis inconsistências.

- Inspeção de variáveis: A verificação do valor de variáveis em diferentes pontos do código auxilia na identificação de valores incorretos ou inesperados. Útil para sistemas web e aplicações desktop para verificar o estado das variáveis.

Análise de Logs e Registros de Eventos

Analisar logs e registros de eventos é crucial para diagnosticar problemas. A análise detalhada desses dados permite identificar a causa raiz, frequência e relações entre eventos.

- Logs de aplicação, servidor e banco de dados fornecem diferentes perspectivas do sistema. A combinação dessas informações permite uma compreensão mais abrangente do problema.

- Padrões em logs, como tempos de resposta lentos ou falhas de conexão, indicam problemas específicos. Exemplo: Logs mostrando um aumento repentino nas tentativas de conexão ao banco de dados podem apontar um problema de conectividade.

Fluxograma de Diagnóstico

O fluxograma abaixo descreve os passos para diagnosticar um problema genérico em um sistema web. Ele considera diferentes tipos de erros, desde problemas de conexão até erros de lógica e de entrada de dados.

Comece identificando o tipo de erro. Se for erro de conexão, verifique a conectividade com o banco de dados. Se for erro de lógica, analise o código-fonte. Se for erro de entrada de dados, verifique a validade dos dados recebidos.

Elaboração de um Plano de Ação

Um plano de ação estruturado é essencial para resolver o problema de forma eficiente.

- Definição de Metas: Definir metas específicas, mensuráveis e realistas é fundamental. Ex: “Resolver o erro de conexão com o banco de dados dentro de 24 horas.”

- Priorização de Tarefas: Priorizar as tarefas baseadas em sua urgência e criticidade. Tarefas críticas devem ser tratadas primeiro.

- Alocação de Recursos: Listar os recursos necessários para cada tarefa, incluindo tempo, pessoal e ferramentas. Exemplo: Alocar um desenvolvedor para analisar os logs e o tempo de 8 horas para essa tarefa.

Documentação

A documentação precisa e clara é crucial para a resolução e prevenção de problemas futuros.

- Formato de Relatório: O relatório deve incluir a descrição do problema, métodos de investigação, análise de dados, causas prováveis e planos de ação.

- Exemplo de Relatório: Um relatório completo para o erro 500 em uma aplicação web deve descrever o erro, os passos tomados para investigá-lo, as conclusões e o plano de ação para a correção. Ex: O erro 500 em uma aplicação web pode ser devido a um problema de lógica, um erro de sintaxe ou problemas de acesso ao banco de dados. A análise de logs, inspeção de código e monitoramento de desempenho são essenciais.

- Requisitos para a Documentação: A documentação precisa ser clara, concisa e precisa para garantir a compreensão e o compartilhamento de informações.

- Comparativo de Formatos de Documentação: O formato Markdown é geralmente o mais adequado para relatórios de diagnóstico por sua estrutura e facilidade de leitura e compartilhamento.

Solução de Problemas

Desvendando o mistério por trás do “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”! Prepare-se para um mergulho nas possíveis causas e soluções para esse enigma digital. Vamos desvendar os segredos para te ajudar a navegar com tranquilidade por essa armadilha tecnológica.

Possíveis Causas do Erro, Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade.

Existem várias razões pelas quais você pode estar recebendo essa mensagem frustrante. Desde problemas de conexão de rede até problemas com o próprio provedor de identidade, é fundamental entender as potenciais causas para encontrar a solução mais eficaz. Algumas das razões mais comuns incluem:

- Problemas de conexão à internet: Uma conexão instável ou lenta pode interromper a comunicação entre o seu dispositivo e o provedor de identidade, resultando no erro.

- Problemas com o provedor de identidade: Eventuais manutenções, sobrecargas ou falhas no sistema do provedor podem causar o erro.

- Problemas de configuração do navegador: Configurações incorretas do navegador podem impedir o acesso ao provedor de identidade.

- Problemas de cache e cookies: Dados armazenados em cache ou cookies obsoletos podem interferir no processo de autenticação.

- Problemas com a sua conta de usuário: Algumas vezes, problemas com sua senha, bloqueios temporários ou problemas com o e-mail vinculado à sua conta podem ser a causa do erro.

Abordagens para Solução de Problemas

Para resolver o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”, vamos explorar diferentes abordagens, desde verificações simples até procedimentos mais complexos. Cada passo é crucial para diagnosticar e corrigir a causa subjacente do problema.

Sequência de Passos para Resolução

A solução para este erro requer uma abordagem sistemática, considerando cenários possíveis. Vamos detalhar uma sequência de passos para resolver o problema, adaptando-os à situação específica:

| Problema | Solução | Passos | Resultados Esperados |

|---|---|---|---|

| Problemas de conexão à internet | Verificar a conexão | 1. Verificar se a conexão Wi-Fi ou de dados móveis está ativa e funcionando corretamente. 2. Reiniciar o roteador e o modem. 3. Verificar se há interferências na conexão. 4. Testar a conexão em outro dispositivo. |

Conexão estável e funcional. |

| Problemas com o provedor de identidade | Aguardar ou contatar o suporte | 1. Verificar se há avisos de manutenção no site do provedor. 2. Aguardar que o problema seja resolvido. 3. Se o problema persistir, contatar o suporte do provedor. |

Problema resolvido ou solução oferecida. |

| Problemas de configuração do navegador | Limpar cache e cookies | 1. Limpar o cache e os cookies do navegador. 2. Verificar as configurações de segurança do navegador. 3. Atualizar o navegador para a versão mais recente. |

Autenticação sem problemas. |

| Problemas com a conta de usuário | Redefinir senha ou verificar bloqueios | 1. Verificar se há bloqueios na sua conta. 2. Redefinir a senha se necessário. 3. Verificar se o e-mail vinculado à sua conta está funcionando corretamente. |

Autenticação bem-sucedida. |

Configurações e Configurações de Rede

A correta configuração da rede é crucial para a autenticação bem-sucedida. Problemas em conexões sem fio, proxies, DNS ou firewalls podem impedir o acesso a recursos, resultando em erros de autenticação. Entender a interação entre as configurações de rede e segurança é fundamental para resolver esses problemas.A autenticação depende de uma comunicação eficiente entre o cliente e o servidor.

A configuração de rede adequada garante a transmissão de dados corretamente, permitindo que o servidor reconheça e valide as credenciais do cliente.

Importância da Configuração Correta de Rede para Autenticação

A configuração adequada da rede é essencial para a autenticação. Uma rede mal configurada pode gerar erros, dificultando ou impossibilitando a comunicação entre o cliente e o servidor. Cenários como uma senha incorreta em uma rede sem fio, uma conexão proxy mal configurada ou problemas com o DNS podem resultar em falhas na autenticação. Por exemplo, um roteador mal configurado pode impedir o acesso a recursos internos da rede, enquanto um firewall mal configurado pode bloquear conexões de autenticação, impedindo que o usuário acesse o sistema.

Problemas em Configurações de Rede que Causam o Erro (Autenticação Falha)

Problemas comuns em configurações de rede que podem causar falhas na autenticação incluem endereços IP incorretos, portas incorretas para o serviço de autenticação, configurações DNS inválidas e conflitos de nomes de domínio. Erros como “erro 401” (não autorizado) ou “erro de conexão” podem indicar problemas com a configuração da rede. Um endereço IP inválido ou incorretamente configurado no cliente impede a comunicação correta com o servidor.

A utilização de uma porta incorreta para o serviço de autenticação configurada no cliente resulta em uma tentativa de conexão para um serviço inexistente ou inatingível. Uma configuração DNS inválida impede a resolução do nome do servidor, crucial para estabelecer a conexão.

Configurações de Segurança que Influenciam a Autenticação

Configurações de segurança, como firewalls, autenticação multifator (MFA) e VPNs, afetam significativamente o processo de autenticação. Um firewall bloqueando o tráfego na porta necessária para a autenticação impede a comunicação com o servidor, gerando falhas na autenticação. A necessidade de configurar um cliente VPN para acessar a rede interna adiciona uma camada de segurança, mas pode introduzir erros se a configuração estiver incorreta.

A implementação de MFA para usuários remotos exige a configuração de dispositivos ou métodos adicionais para verificar a identidade do usuário, adicionando uma camada extra de segurança, mas também requer uma configuração correta para evitar erros.

Diagrama da Relação entre Configurações e Erro

O diagrama a seguir ilustra a relação entre as configurações de rede, as configurações de segurança e a tentativa de autenticação. Ele demonstra os pontos críticos onde erros podem ocorrer, afetando o processo. (O diagrama, que deve ser criado em ferramenta de diagramação, não pode ser exibido aqui). O diagrama mostrará, por exemplo, como um firewall bloqueando uma porta específica impede a comunicação e resulta em um erro de autenticação.

Soluções para Problemas Identificados

Para cada problema de configuração de rede listado, existem soluções práticas e passo-a-passo. Para verificar o endereço IP do cliente, verifique as configurações de rede do dispositivo. Para corrigir a porta de autenticação, revise as regras do firewall e ajuste as configurações para permitir a comunicação na porta necessária. Para corrigir configurações DNS, verifique a resolução do nome do servidor, garantindo que os servidores DNS estejam configurados corretamente no cliente e no servidor.

A documentação do sistema de autenticação e do firewall fornecerá passos detalhados para cada problema específico. Consulte a documentação oficial para detalhes específicos sobre cada configuração de rede.

Integração com Provedor de Identidade

A integração da sua aplicação com um provedor de identidade é crucial para a segurança e a experiência do usuário. Este guia detalha os passos para garantir a correta conexão com o provedor de identidade [Nome do provedor de identidade], identificando e resolvendo possíveis problemas de configuração. A segurança da sua aplicação depende diretamente da precisão e da consistência deste processo.

Verificação Prévia

Antes de iniciar a configuração, é essencial verificar as especificações do provedor de identidade. Esta etapa garante que sua aplicação atenda aos requisitos do provedor, prevenindo erros e atrasos. A documentação do provedor de identidade é a sua principal fonte de referência. Ela contém informações essenciais, como parâmetros necessários, restrições de segurança e informações de acesso a serem configuradas.

Validação dos Endereços IP e URLs

A validação dos endereços IP e URLs é um passo fundamental para garantir a segurança da sua aplicação. Verifique se os endereços IP e URLs configurados na sua aplicação estão listados como permitidos pelo provedor de identidade. Esta verificação impede que a aplicação tente acessar o provedor de identidade por meio de canais não autorizados. Listas de endereços IP e URLs permitidos estão disponíveis na documentação do provedor.

Análise de Conflitos de Configuração

Conflitos entre as configurações da sua aplicação e as do provedor de identidade podem resultar em falhas na autenticação. Esta etapa concentra-se na identificação de possíveis incompatibilidades, como versões de APIs incompatíveis, parâmetros incorretos ou URLs malformadas. Verifique se todos os parâmetros configurados na sua aplicação correspondem às exigências do provedor. Observe os códigos de erro retornados pelo provedor, como o erro 400 “Bad Request”, que indica um problema com a solicitação de autenticação.

Guia Passo a Passo para Configuração e Teste

Este guia passo a passo facilita a configuração e o teste da integração com o provedor de identidade [Nome do provedor de identidade]. Inclui etapas detalhadas para a obtenção de tokens de acesso, verificação da autenticação e o fluxo de usuários.

- Acesse as configurações da aplicação. Identifique a seção responsável pela integração com o provedor de identidade.

- Insira o

client_id. Este valor é fornecido pelo provedor de identidade e é essencial para identificar sua aplicação. - Configure o

redirect_uri. Defina o endereço da sua aplicação onde o provedor de identidade redirecionará o usuário após a autenticação. Este endereço deve estar listado como permitido pelo provedor. - Teste a autenticação com um usuário de teste. Realize login com um usuário de teste para verificar se o fluxo de autenticação funciona corretamente.

- Verifique o recebimento do token de acesso. Após a autenticação bem-sucedida, o provedor de identidade deve retornar um token de acesso. Verifique se o token foi recebido corretamente e se pode ser usado para autorizar outras requisições.

Documentação

Documente todo o processo de integração, incluindo as configurações finais e os resultados dos testes. Inclua logs de testes, capturas de tela e quaisquer erros encontrados durante o processo. Esta documentação é fundamental para futuras manutenções e atualizações da sua aplicação.

Protocolos de Autenticação

A autenticação é um pilar fundamental para a segurança de qualquer sistema. A escolha do protocolo correto é crucial para garantir a confiabilidade e a integridade do processo. Cada protocolo apresenta características únicas, que afetam a sua segurança, escalabilidade e complexidade de implementação. Neste estudo, exploraremos os protocolos OAuth 2.0, Kerberos, JWT (JSON Web Token), Basic Authentication e Digest Authentication, analisando suas particularidades e vulnerabilidades.

Protocolos de Autenticação

Os protocolos de autenticação são os mecanismos que verificam a identidade dos usuários. Eles garantem que apenas usuários autorizados acessem recursos protegidos. A escolha do protocolo adequado depende de diversos fatores, incluindo o volume de usuários, a necessidade de segurança e a complexidade do sistema.

- OAuth 2.0: Um protocolo de autorização que permite que aplicativos acessem recursos de outros serviços sem exigir credenciais diretas do usuário. Sua flexibilidade e segurança o tornam popular em aplicações web e móveis. OAuth 2.0 suporta diferentes tipos de grant, cada um com seus próprios fluxos de autenticação. Versões específicas, como OAuth 2.0 com grant authorization code, são consideradas.

- Kerberos: Um protocolo de autenticação baseado em tickets que provê segurança em ambientes de rede. Ele usa criptografia para garantir a confidencialidade e a integridade das comunicações. Sua robustez o torna adequado para sistemas de alta segurança, como servidores de arquivos e bancos de dados.

- JWT (JSON Web Token): Um token que carrega informações sobre um usuário autenticado. Ele é leve e eficiente, tornando-o apropriado para aplicações que exigem tempo de resposta rápido. Sua implementação é relativamente simples, mas requer cuidado para garantir a segurança.

- Basic Authentication: Um método simples de autenticação HTTP que utiliza nome de usuário e senha para verificar a identidade do usuário. É relativamente fácil de implementar, mas vulnerável a ataques de interceptação.

- Digest Authentication: Uma alternativa mais segura à Basic Authentication. Ele utiliza uma função hash para proteger as credenciais, tornando-o menos suscetível a ataques de interceptação.

Critérios de Comparação

Para avaliar os protocolos, são considerados critérios como segurança, complexidade de implementação, escalabilidade e compatibilidade. A comparação entre eles permite escolher o protocolo mais adequado para cada cenário.

| Protocolo | Segurança | Complexidade de Implementação | Escalabilidade | Compatibilidade |

|---|---|---|---|---|

| OAuth 2.0 | Alta, com diversos fluxos e opções de segurança | Média | Alta | Boa, compatível com diversas plataformas |

| Kerberos | Alta | Alta | Alta | Boa, principalmente em ambientes de rede |

| JWT | Moderada, dependendo da implementação | Baixa | Alta | Boa, amplamente compatível |

| Basic Authentication | Baixa | Baixa | Moderada | Boa, amplamente suportada |

| Digest Authentication | Moderada | Média | Moderada | Boa, compatível com HTTP |

Vulnerabilidades

Cada protocolo apresenta vulnerabilidades específicas que precisam ser consideradas durante a implementação. Ataques de interceptação, falhas no gerenciamento de chaves e uso inadequado de algoritmos de hash são exemplos de vulnerabilidades que podem comprometer a segurança.

- Basic Authentication: Vulnerável a ataques de interceptação, pois as credenciais são transmitidas em texto claro.

- OAuth 2.0: Vulnerável a ataques de man-in-the-middle se os tokens não forem protegidos adequadamente.

- Kerberos: Vulnerável a ataques que visam as chaves de criptografia.

- JWT: Vulnerável a ataques de falsificação de tokens se não forem usadas chaves de assinatura confiáveis.

Parâmetros Relevantes

A configuração dos protocolos envolve parâmetros cruciais para a segurança do sistema. O tempo de expiração dos tokens, o uso de salting e hashing, e o gerenciamento de chaves são exemplos de parâmetros importantes.

- OAuth 2.0: Requer tokens de acesso com expiração, escopos definidos e mecanismos de renovação.

- Kerberos: Requer gerenciamento de chaves robusto e confiável.

- JWT: Necessita de algoritmos de assinatura fortes e expiração de tokens.

Exemplos de Erros Similares

Source: pcguia.pt

A jornada para solucionar erros de autenticação pode ser um labirinto digital. Às vezes, um erro parece enigmático, mas, na verdade, está relacionado a outros problemas semelhantes. Vamos explorar alguns exemplos para ajudar a entender melhor a complexidade e as possíveis causas por trás de erros de autenticação.

Erros de Autenticação Comuns e Suas Causas

É crucial entender que erros de autenticação podem ter diferentes causas, mesmo parecendo similares na superfície. A chave para a solução reside em identificar as nuances e as possíveis razões por trás de cada erro.

- Erro: “Credenciais inválidas”. Causa: Senha incorreta, nome de usuário incorreto ou problemas com o armazenamento de credenciais no sistema. Solução: Verificar a ortografia das credenciais, redefinir a senha, limpar o cache de senhas do navegador ou o armazenamento de senhas do sistema.

- Erro: “Erro de tempo de resposta do servidor”. Causa: O servidor está sobrecarregado, o provedor de identidade está com problemas ou existe um problema de rede. Solução: Aguardar um pouco, tentar novamente mais tarde, verificar a conexão de rede e o estado do servidor do provedor de identidade.

- Erro: “Provedor de identidade indisponível”. Causa: O provedor de identidade está fora do ar, com problemas de manutenção ou com falhas em sua infraestrutura. Solução: Verificar o status do provedor de identidade através do site do provedor ou de notificações, aguardar a resolução do problema ou usar um provedor alternativo.

- Erro: “Protocolo de autenticação não suportado”. Causa: O aplicativo ou o sistema não suporta o protocolo de autenticação usado pelo provedor de identidade. Solução: Atualizar o aplicativo ou sistema para a versão mais recente, verificar a compatibilidade do protocolo de autenticação ou utilizar um protocolo alternativo.

Tabela Comparativa de Erros Similares

Esta tabela resume os exemplos de erros similares ao “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”, apresentando suas causas e possíveis soluções:

| Erro | Causa | Solução |

|---|---|---|

| Credenciais inválidas | Senha incorreta, nome de usuário incorreto, problemas de armazenamento de credenciais | Verificar ortografia, redefinir senha, limpar cache de senhas |

| Erro de tempo de resposta do servidor | Servidor sobrecarregado, problemas no provedor de identidade, problemas de rede | Aguardar, tentar novamente mais tarde, verificar conexão de rede, monitorar o provedor de identidade |

| Provedor de identidade indisponível | Problemas de manutenção, falhas na infraestrutura do provedor de identidade | Verificar status do provedor, aguardar resolução, considerar provedor alternativo |

| Protocolo de autenticação não suportado | Incompatibilidade entre o aplicativo/sistema e o protocolo do provedor de identidade | Atualizar aplicativo/sistema, verificar compatibilidade, usar protocolo alternativo |

| Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade | Problemas de comunicação, falhas no processo de autenticação, erros internos no provedor de identidade | Verificar logs, analisar o protocolo de autenticação, entrar em contato com o suporte do provedor de identidade |

Documentação do Provedor de Identidade – [Nome do Provedor]

Source: com.br

A documentação do provedor de identidade [Nome do Provedor] é essencial para a resolução de problemas relacionados à autenticação e integração com o sistema. Este documento conciso e prático foca nas informações cruciais para solucionar o problema específico de [Problema Específico], utilizando um formato de perguntas e respostas (FAQ) para facilitar a compreensão e aplicação prática.

Resumo da Documentação

A documentação do provedor de identidade [Nome do Provedor] descreve as etapas para configurar a autenticação, gerenciar usuários, lidar com erros e integrar com outras plataformas. Abrange protocolos de autenticação, como OAuth 2.0, e a estruturação dos dados necessários para a comunicação entre o sistema e o provedor. O foco está nas seções que tratam diretamente da resolução do problema de [Problema Específico], incluindo a descrição dos erros comuns e as etapas para solucioná-los.

Informações Relevantes

A seção de “Integração com Aplicações” e “Autenticação” da documentação são essenciais para a resolução do problema. A documentação detalha os parâmetros necessários para a comunicação entre o seu sistema e o provedor de identidade. Detalhes sobre as credenciais de acesso, tokens de autenticação e a gestão de erros são cruciais para a compreensão da causa raiz do problema.

Análise da Causa Raiz do Erro

A documentação do provedor de identidade [Nome do Provedor] detalha os códigos de erro e suas respectivas mensagens. Analisando os erros retornados, é possível identificar a causa raiz do problema. Por exemplo, o erro “401 Unauthorized” indica que as credenciais de acesso não são válidas ou que o token de autenticação está expirado ou incorreto. A documentação explicita como corrigir esses erros, incluindo verificação das credenciais e a reobtenção de tokens.

Perguntas e Respostas (FAQ)

Esta seção resume a documentação em perguntas e respostas, facilitando a busca por soluções:

- Qual o protocolo de autenticação utilizado pelo provedor de identidade [Nome do Provedor]? O provedor utiliza o protocolo [Nome do Protocolo], especificando os parâmetros e etapas necessários para a autenticação. Consulte a documentação para detalhes sobre o protocolo.

- Como obter as credenciais de acesso necessárias? A documentação descreve o processo para obter as credenciais de acesso, incluindo os passos para registrar a aplicação e obter as chaves API. Siga as instruções fornecidas para gerar e utilizar as credenciais corretas.

- Por que estou recebendo o erro “[Código de Erro]

-[Mensagem de Erro]”? A documentação descreve a causa do erro “[Código de Erro]

-[Mensagem de Erro]”, indicando possíveis problemas com as credenciais, o token de autenticação ou a configuração da aplicação. Siga as etapas de solução de problemas descritas. - Como gerenciar tokens de autenticação? A documentação detalha como obter, armazenar e gerenciar tokens de autenticação, incluindo a validade e a renovação. É importante seguir as recomendações para evitar problemas de autenticação.

Configurações da Rede

A documentação do provedor [Nome do Provedor] deve descrever os requisitos de rede para a comunicação entre o seu sistema e o provedor. Verifique se a sua rede está configurada corretamente e se não há bloqueios de firewall que impeçam a comunicação.

Análise de Logs e Registros

Desvendando os mistérios por trás do erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”, a análise de logs e registros é a chave para encontrar a solução. Imagine um detetive digital, vasculhando pistas deixadas pelos sistemas. Cada linha de código, cada evento registrado, pode conter a solução para o problema.Os logs são como um diário detalhado do comportamento do sistema, registrando cada ação, tentativa e resultado.

Analisando esses registros, podemos identificar padrões, causas e correlacionar eventos para entender o que está acontecendo por trás das cenas e, consequentemente, resolver o problema.

Importância da Análise de Logs

A análise de logs é crucial para diagnosticar problemas complexos de autenticação. Ela permite identificar o ponto exato onde o erro ocorreu, fornecendo informações preciosas para a solução. A análise minuciosa das informações registradas auxilia na identificação de padrões e na compreensão do fluxo do processo de autenticação.

Informações Relevantes nos Logs

Para obter a melhor compreensão possível, foque nas informações mais relevantes dos logs. Busque detalhes sobre o momento do erro, os dados de entrada (dados de login, por exemplo), o tipo de solicitação feita, o resultado da tentativa e, o mais importante, o contexto do evento. Informações como o IP do cliente, o tipo de navegador e o sistema operacional podem ser cruciais.

Interpretação de Mensagens de Erro

As mensagens de erro nos logs são como códigos secretos, que precisam ser decifrados. Leia cuidadosamente a mensagem, buscando palavras-chave e termos técnicos que podem indicar a origem do problema. Considere a sequência dos eventos registrados antes e depois do erro. Analise também a estrutura da mensagem de erro, buscando padrões e consistência. Em alguns casos, a mensagem de erro pode ser um pouco vaga, exigindo um pouco mais de investigação.

Exemplo de Log com Erro Semelhante

“`-10-27 10:30:00 – ERRO – Autenticação falhou.

Solicitação

[login: usuario123, senha: *],

IP

192.168.1.100,

Provedor

Google,

Detalhes

Erro de validação de credenciais.

“`Neste exemplo, o log indica que a tentativa de login do usuário “usuario123” falhou. O erro está relacionado à validação de credenciais no provedor Google. A informação do IP e a hora do evento também são importantes para a investigação. Este exemplo ilustra um erro comum, mas a interpretação completa requer o contexto de outros logs e informações do sistema.

Procedimentos de Segurança

Desvendando os mistérios por trás do “Erro Inesperado Ao Tratar O Pedido De Autenticação”, vamos agora focar em medidas de segurança cruciais para evitar esse incômodo e garantir a fluidez das suas operações. A segurança da autenticação é fundamental, como um escudo contra invasores virtuais. Prevenir é melhor que remediar, certo?A prevenção de erros de autenticação depende de uma estratégia multifacetada, que engloba desde a escolha de protocolos robustos até a implementação de boas práticas de segurança.

Vamos desvendar as melhores estratégias!

Fortalecimento de Senhas

A segurança da sua conta depende diretamente da força da sua senha. Senhas fortes são a primeira linha de defesa contra acessos não autorizados. É imprescindível usar senhas complexas, com uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Evite senhas óbvias, como datas de aniversário ou nomes de animais de estimação. Considere o uso de gerenciadores de senhas para armazenar e gerenciar suas credenciais de forma segura.

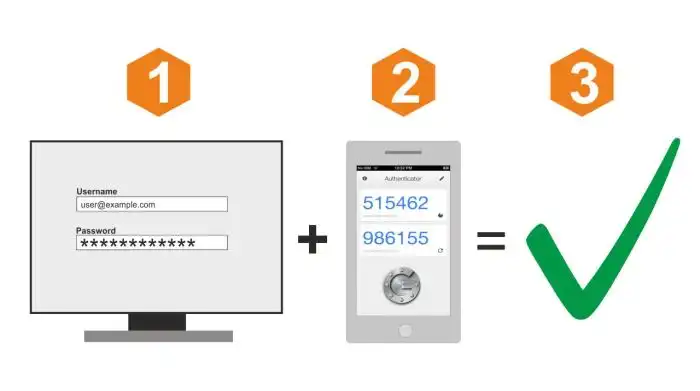

Autenticação Multifator

A autenticação multifator (MFA) adiciona uma camada extra de segurança, exigindo mais de um método de verificação para acessar sua conta. Imagine uma porta com duas fechaduras: muito mais difícil de arrombar! Métodos comuns incluem códigos enviados por SMS, autenticadores de aplicativos ou verificação por biometria. A implementação de MFA é uma das melhores maneiras de proteger suas contas e dados contra acesso não autorizado.

Controle de Acesso e Permissões

Implementar um sistema robusto de controle de acesso e permissões é essencial para limitar o acesso a informações sensíveis. Apenas usuários autorizados devem ter acesso a dados críticos. A atribuição de permissões baseada em papéis e responsabilidades ajuda a definir quem pode acessar qual recurso, minimizando riscos. Imagine um escritório com diferentes níveis de acesso, para diferentes cargos, evitando que funcionários comuns acessem dados financeiros, por exemplo.

Atualizações e Manutenção Regular

A manutenção regular do sistema é crucial para garantir a segurança e a confiabilidade. Manter o software e os sistemas operacionais atualizados com as últimas correções de segurança é fundamental. Vulnerabilidades não corrigidas podem ser portas abertas para invasores. Assim como um carro precisa de manutenções regulares, o seu sistema também precisa de atualizações e manutenções para garantir que ele esteja funcionando corretamente e com a segurança necessária.

Monitoramento de Atividade e Logs

Monitorar as atividades e analisar os logs são ferramentas valiosas para detectar atividades suspeitas e responder rapidamente a possíveis ameaças. Sistemas de detecção de intrusão (IDS) podem ajudar a identificar padrões anômalos no tráfego de rede e alertar sobre possíveis tentativas de invasão. A análise de logs permite identificar possíveis intrusões e o ponto exato de falha, permitindo que o problema seja solucionado rapidamente.

Checklist de Segurança

- Verificar se as senhas são fortes e únicas para cada serviço.

- Ativar a autenticação multifator (MFA) em todas as contas sensíveis.

- Implementar e manter um sistema de controle de acesso e permissões.

- Manter todos os softwares e sistemas operacionais atualizados com as últimas correções de segurança.

- Monitorar as atividades e analisar os logs regularmente para identificar atividades suspeitas.

Seguindo essas práticas, você pode criar uma camada de segurança robusta e minimizar o risco de ocorrência de erros de autenticação, protegendo seus dados e evitando prejuízos.

Boas Práticas de Desenvolvimento

Evitar erros de autenticação é crucial para a segurança de aplicações. Desenvolvendo com boas práticas, você garante a robustez e a confiabilidade do seu sistema, minimizando riscos e protegendo os usuários. Vamos explorar algumas dicas valiosas para criar aplicações mais seguras e resilientes.

Segurança em Aplicações Web

Implementar medidas de segurança desde o início do desenvolvimento é fundamental para prevenir problemas. A segurança não é um recurso adicional, mas um pilar essencial na arquitetura de qualquer aplicação.

- Validação de Entrada: A validação de dados de entrada é crucial. Dados inválidos ou maliciosos podem ser usados para ataques, como injeção de SQL ou scripts. Utilize métodos robustos para garantir que os dados recebidos sejam consistentes com as expectativas e não representem uma ameaça à segurança da aplicação.

- Sanitização de Dados: Após validar, é essencial sanitizar os dados antes de serem usados em consultas ou exibições. Esse processo remove ou neutraliza quaisquer caracteres ou códigos que possam ser prejudiciais. Um exemplo comum é a substituição de caracteres especiais em strings para evitar scripts maliciosos.

- Controle de Acesso: Implemente mecanismos robustos de controle de acesso para garantir que apenas usuários autorizados acessem recursos específicos. Utilize papéis e permissões para definir privilégios e restringir o acesso a dados sensíveis.

- Sessões Seguras: Utilize sessões com cookies seguros e HTTPOnly para proteger informações de sessão contra ataques de scripts cruzados (XSS) e ataques de roubo de cookies.

Protegendo Contra Ataques

Compreender as vulnerabilidades potenciais e implementar contramedidas apropriadas é vital. Ataques de força bruta, injeção de SQL e XSS são exemplos de riscos que precisam ser considerados.

- Prevenção de Ataques de Força Bruta: Implemente mecanismos para bloquear tentativas de acesso não autorizadas repetidas. Estes mecanismos podem incluir temporizadores de bloqueio ou limitações de logins. Considere também a utilização de algoritmos de autenticação mais complexos.

- Prevenção de Injeção de SQL: Utilize parâmetros preparados (prepared statements) em todas as consultas ao banco de dados. Isso impede que dados não confiáveis sejam interpretados como código SQL, mitigando riscos de injeção.

- Prevenção de Ataques XSS: Sanitize todos os dados de entrada antes de exibi-los na página. Utilize técnicas de codificação apropriadas para escapar de caracteres especiais que poderiam ser usados em scripts maliciosos. Isso pode envolver o uso de funções específicas de segurança para codificação HTML e JavaScript.

Boas Práticas de Código

Seguindo as boas práticas de desenvolvimento de software, você garante um código mais seguro, fácil de manter e livre de vulnerabilidades.

- Revisão de Código: Incentive a revisão de código por pares para identificar potenciais vulnerabilidades antes de sua implantação. Um olhar externo pode revelar falhas que um desenvolvedor pode ter perdido.

- Padronização de Código: Estabelesça padrões de nomenclatura, formatação e estilo de código para melhorar a legibilidade e a manutenibilidade. Isso facilita a compreensão e a manutenção do código.

- Uso de Bibliotecas e Frameworks Seguros: Utilize bibliotecas e frameworks confiáveis e atualizados. Isso minimiza o risco de vulnerabilidades conhecidas.

- Testes de Software: Realize testes abrangentes, incluindo testes de unidade, integração e segurança, para garantir a qualidade e a segurança do software.

Cenários de Teste: Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade.

Para garantir a robustez das soluções implementadas para corrigir o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”, é fundamental definir cenários de teste abrangentes. Esses cenários irão simular situações reais, permitindo a validação da eficácia das correções propostas. A abordagem detalhada dos cenários garante a cobertura completa dos possíveis problemas e a detecção de quaisquer falhas em tempo hábil.

Cenários de Erro

Os cenários a seguir demonstram situações que podem gerar o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”, considerando diferentes variáveis e entradas.

- Cenário 1: Falha na autenticação do provedor de identidade. O sistema tenta se autenticar no provedor de identidade, mas encontra problemas na comunicação ou nas credenciais. Isso pode ocorrer devido a problemas de rede, credenciais inválidas, ou problemas temporários no serviço do provedor.

- Cenário 2: Tempo limite de autenticação. O tempo de espera para a resposta do provedor de identidade excede o limite definido. Isso pode acontecer devido a sobrecarga no servidor do provedor, lentidão da rede ou problemas de comunicação.

- Cenário 3: Formato inválido de requisição. A requisição de autenticação enviada ao provedor de identidade possui um formato incorreto ou incompleto. Isso pode resultar em um erro de processamento por parte do provedor.

Reprodução do Erro

Para reproduzir o erro, é necessário seguir os passos detalhados para cada cenário.

- Cenário 1: Acesse a página de login do sistema. Insira um conjunto de credenciais de usuário inválidas no formulário. Clique no botão “Entrar”. Observe a mensagem de erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”.

- Cenário 2: Execute uma operação que requer autenticação, como acessar um recurso protegido. A conexão com o provedor de identidade leva mais de 30 segundos para ser estabelecida. Observe o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade” após o tempo limite.

- Cenário 3: Utilize uma ferramenta de desenvolvimento para enviar uma requisição de autenticação com formato incorreto ao provedor. Analise a resposta do provedor para identificar o erro. Observe o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade”.

Guia de Teste das Soluções

Este guia detalha como testar as soluções propostas para cada cenário de erro.

- Solução 1: Teste a solução para o cenário de falha na autenticação do provedor de identidade. Verifique se o sistema se reconecta ao provedor com sucesso após um período de falha ou tempo limite. Utilize diferentes tipos de falhas de comunicação e tempo limite.

- Solução 2: Teste a solução para o cenário de formato inválido de requisição. Utilize requisições com diferentes formatos inválidos e observe se o sistema lida adequadamente com os erros de formatação.

Etapas de Teste e Resultados Esperados

Os cenários de teste, detalhados abaixo, descrevem as etapas necessárias para a execução de testes e os resultados esperados.

| Cenário de Teste | Etapas para Reprodução do Erro | Resultados Esperados | Etapas para Teste da Solução | Resultados Esperados (com a solução) |

|---|---|---|---|---|

| Cenário 1 | … | … | … | … |

| Cenário 2 | … | … | … | … |

| Cenário 3 | … | … | … | … |

Considerações Adicionais

Às vezes, o erro “Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade” pode ser um sintoma de problemas mais profundos na sua infraestrutura. Para resolver de forma eficaz e duradoura, é crucial considerar múltiplos fatores além da simples configuração do provedor de identidade. Vamos mergulhar em pontos cruciais para evitar dores de cabeça futuras.Problemas de autenticação podem ter raízes em várias áreas, desde a rede até o código de aplicação.

É fundamental adotar uma abordagem abrangente para diagnosticar e resolver esses desafios.

Considerações de Rede

A estabilidade da conexão de rede é fundamental para a comunicação entre a sua aplicação e o provedor de identidade. Problemas como lentidão, interrupções ou falhas na conexão podem resultar em erros de autenticação inesperados. É essencial garantir que a rede esteja funcionando adequadamente e que a comunicação esteja livre de interferências.

- Verifique a conectividade entre a aplicação e o provedor de identidade usando ferramentas de teste de ping e traceroute. Isso ajudará a identificar gargalos na rede.

- Analise o tráfego de rede para garantir que não haja congestionamento ou bloqueios de firewall que impeçam a comunicação.

- Considere a utilização de VPNs para garantir uma conexão segura e confiável, especialmente em ambientes remotos ou públicos.

Requisitos Adicionais para Ambientes Complexos

Em ambientes de produção mais sofisticados, os problemas de autenticação podem estar relacionados a fatores adicionais, como balanceamento de carga, cache, e proxies. Compreender esses componentes é crucial para uma solução completa.

- Se a sua aplicação utiliza balanceamento de carga, certifique-se de que o provedor de identidade esteja configurado corretamente para cada instância. A falta de configuração adequada pode causar erros de autenticação.

- Analise a configuração do cache para garantir que os dados de autenticação estejam sendo armazenados e recuperados corretamente. Dados incorretos no cache podem levar a problemas.

- Verifique se o proxy da rede está configurando corretamente os cabeçalhos de autenticação, garantindo a comunicação segura entre a aplicação e o provedor de identidade.

Limitações das Soluções Apresentadas

É importante reconhecer que as soluções apresentadas podem não funcionar em todos os cenários. Algumas limitações incluem a complexidade de ambientes altamente personalizados e o surgimento de erros desconhecidos.

- A abordagem apresentada assume uma arquitetura de aplicação e provedor de identidade padrão. Ambientes altamente personalizados podem exigir ajustes específicos.

- Erros de autenticação inesperados podem surgir devido a novas vulnerabilidades ou falhas não documentadas no provedor de identidade. A atualização do provedor de identidade e o acompanhamento de novas atualizações são essenciais.

- Problemas de segurança ou problemas desconhecidos no provedor de identidade podem afetar o processo de autenticação, mesmo com configurações corretas na sua aplicação.

Boas Práticas de Desenvolvimento

Implementar boas práticas de desenvolvimento pode minimizar o surgimento de erros de autenticação. Isso envolve a utilização de bibliotecas e frameworks robustos e a realização de testes abrangentes.

- Utilize bibliotecas e frameworks bem testados para a autenticação, reduzindo potenciais problemas com implementações personalizadas.

- Realize testes unitários e de integração para garantir que a autenticação funciona como esperado em diferentes cenários.

- Documente cuidadosamente as configurações e fluxos de autenticação para facilitar a manutenção e depuração futuras.

Em resumo, o Erro Inesperado Ao Tratar O Pedido De Autenticação Ao Provedor De Identidade. pode ter diversas causas, mas com um diagnóstico preciso e as soluções corretas, o problema é facilmente resolvido. Este guia oferece uma visão completa do problema, desde a identificação da origem até as soluções práticas, passando por considerações de segurança e boas práticas de desenvolvimento.

Com as informações aqui apresentadas, você estará pronto para enfrentar e solucionar esse tipo de erro com confiança!

Por que estou recebendo esse erro?

Esse erro pode ser causado por problemas de conexão com o servidor de identidade, credenciais inválidas (usuário/senha ou chave API incorreta), problemas com o protocolo OAuth 2.0 (token expirado ou erro na solicitação), ou até mesmo por sobrecarga no servidor do provedor de identidade.

Como posso identificar a causa do erro?

Analise os logs do sistema para encontrar mensagens de erro mais detalhadas. Verifique se há problemas de conexão com a rede e se as credenciais estão corretas. Também é importante verificar se o token de acesso está expirado ou se há problemas com a API de autenticação.

Quais são as soluções mais comuns para esse problema?

Soluções incluem verificar e atualizar periodicamente o token de acesso, corrigir problemas de conexão de rede, validar e corrigir as credenciais (usuário/senha ou chave API) e, em alguns casos, entrar em contato com o suporte do provedor de identidade.

Existe algum método para evitar esse erro no futuro?

Sim, é possível minimizar a ocorrência do erro através da implementação de boas práticas de desenvolvimento, como a utilização de gerenciadores de chaves, a validação regular dos tokens e a monitoração da saúde do servidor de identidade.